高龄病毒“熊猫烧香”还没退休? 8090安适门户

一、病毒概述

近日,深信服安适团队收到客户反馈,其内网多台主机中的文件传染了病毒,影响正常业务。经分析,该病毒为“熊猫烧香”病毒变种,虽然该病毒已有十余年历史,但由于其具有很强的传染及流传性,依然很容易在缺少防护的企业内网中流传开来。

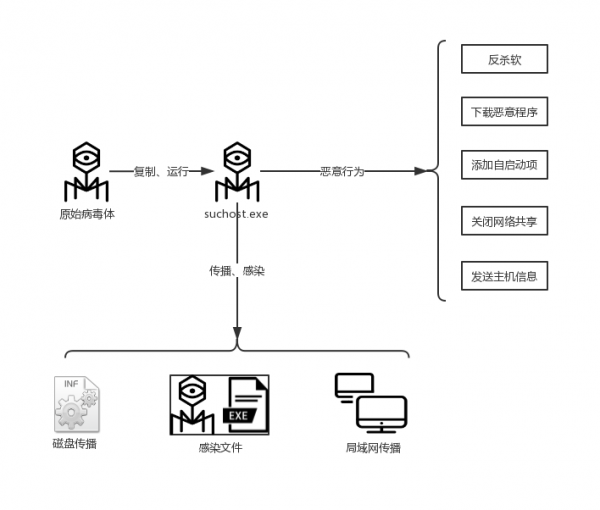

病毒会对主机中的可执行文件、压缩文件以及网页文件进行传染,并可通过磁盘、局域网进行流传,同时具有反抗杀软的行为。

最早的“熊猫烧香”病毒中毒后被传染的可执行文件城市酿成“熊猫烧香”的图标,这也是该病毒名称的来源。本次捕获的变种由于其在传染可执行文件时会提取原文件的图标并插入到被传染文件中,所以传染后图标不会变。

病毒主要行为如下:

事件描述一、病毒概述

近日,深信服安适团队收到客户反馈,其内网多台主机中的文件传染了病毒,影响正常业务。经分析,该病毒为“熊猫烧香”病毒变种,虽然该病毒已有十余年历史,但由于其具有很强的传染及流传性,依然很容易在缺少防护的企业内网中流传开来。

病毒会对主机中的可执行文件、压缩文件以及网页文件进行传染,并可通过磁盘、局域网进行流传,同时具有反抗杀软的行为。

最早的“熊猫烧香”病毒中毒后被传染的可执行文件城市酿成“熊猫烧香”的图标,这也是该病毒名称的来源。本次捕获的变种由于其在传染可执行文件时会提取原文件的图标并插入到被传染文件中,所以传染后图标不会变。

病毒主要行为如下:

二、详细分析

2.1 植入部分

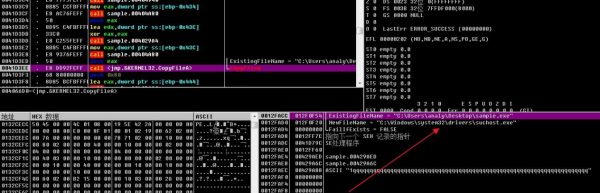

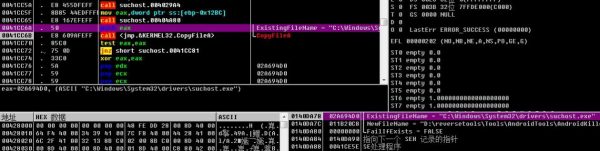

病毒运行后首先会将自身复制到%SystemRoot%\System32\drivers\suchost.exe:

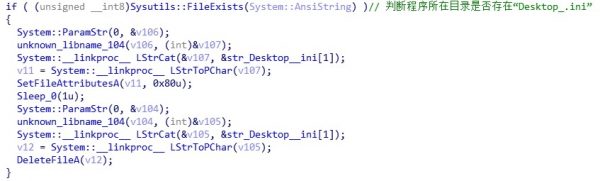

病毒措施运行时,会判断其地址目录是否存在Desktop_.ini文件,如果存在的话就将其删除:

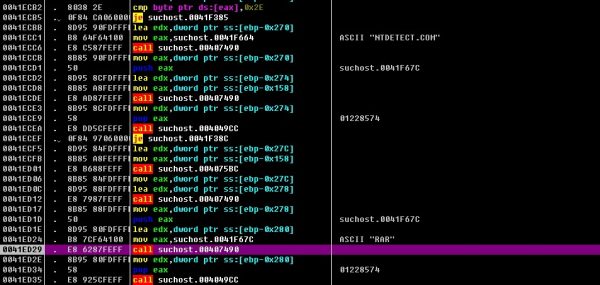

排除传染NTDETECT.COM文件,然后通过文件后缀名确认传染方针,传染的文件类型主要分为三类:压缩文件、可执行文件和网页文件:RAR、ZIP、EXE、SCR、PIF、COM、htm、html、asp、php、jsp、aspx:

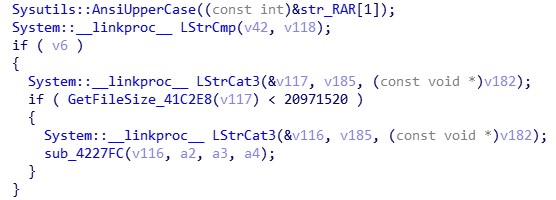

在传染文件前先获取文件巨细,赶过某个值就不传染。压缩文件为20M,可执行文件与网页文件为10M:

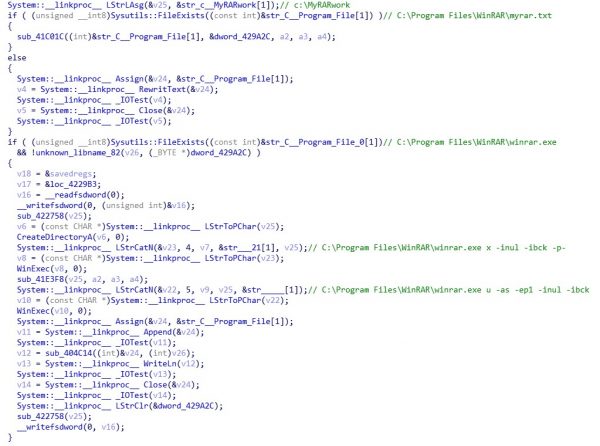

对付RAR、ZIP后缀的压缩文件,会执行winrar命令将其解压缩到C:\MyRARwork文件夹,传染此中的文件后再压缩回原目录:

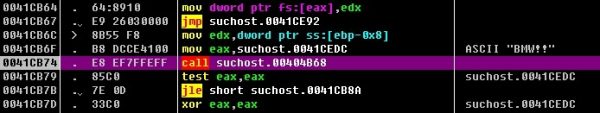

对付EXE、SCR、PIF、COM后缀的可执行文件,首先判断其是否包罗字符串“BMW!!”,是的话则不执行传染:

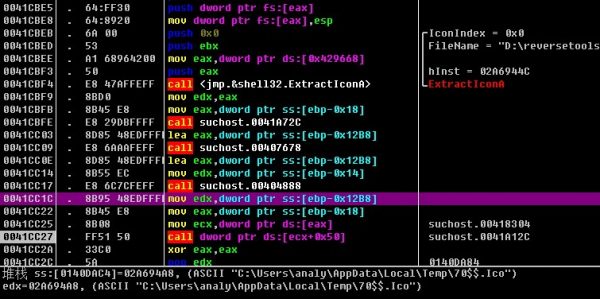

提取原文件的图标,将其姑且生存到%Temp%目录:

复制病毒文件笼罩被传染文件:

将图标文件除写入病毒文件,使得被传染的文件图标不乱,随后删除图标文件:

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/13270.html