数十款Linksys路由器曝高危缝隙,可致长途命令执行及敏感信息泄露 8090安适门户

来自IOACTIVE的研究人员比来发明了存在于Linksys智能Wifi路由器中的缝隙。

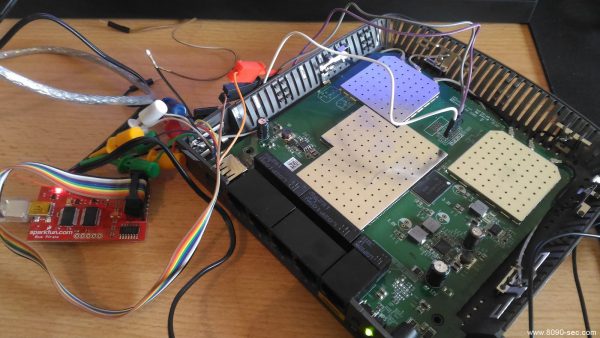

研究人员去年采办了Linksys的EA3500系列智能路由器。这个品牌之前属于思科,此刻属Belkin旗下,在亚洲地区市场使用率较小。研究是由Tao Sauvage与@xarkes_合作进行的,主要通过分析路由器固件评估设备安适性。

缝隙介绍

通过逆向固件,研究人员发明了10个安适缝隙,从低危到高危,此中六个可被打击者长途操作。2个缝隙能够让打击者进行DoS打击。通过发送一些请求或者滥用特定的API,路由器会遏制处事甚至重启。这样打点员就无法访谒web打点界面了,而用户也无法链接网络,除非打击者遏制打击。

打击者也可以绕过掩护CGI脚本的认证机制,获取路由器的技术信息和敏感信息,包孕固件版本、Linux内核版本、运行进程列表、连接的USB设备还有WPS pin码。未经认证的打击者也可以使用一系列API获取敏感信息,好比列出所有连接的设备和相应的操纵系统、访谒防火墙配置、读取FTP配置、获取SMB处事器配置等。

最终,打击者就可以在路由器操纵系统上以root权限注入执行命令。黑客可能会创建后门账号以恒久控制路由器。后门账号不会在web打点界面显示,并且不能被打点员账号删除。不过研究人员没有找到绕过API验证的要领,API的掩护法子与针对CGI脚本的掩护法子差别,

Linksys供给的受影响型号有:

EA2700

EA2750

EA3500

EA4500v3

EA6100

EA6200

EA6300

EA6350v2

EA6350v3

EA6400

EA6500

EA6700

EA6900

EA7300

EA7400

EA7500

EA8300

EA8500

EA9200

EA9400

EA9500

WRT1200AC

WRT1900AC

WRT1900ACS

WRT3200ACM

缝隙披露

2017年1月,研究人员向Linksys陈述请示了缝隙及其技术细节。之后就一直在频繁联系厂商验证缝隙、评估影响等。

Linksys对缝隙非常重视,一直在合作解决问题。

对付这些嵌入式设备,要想联系到终端用户是很难的,因此,Linksys在颁布新固件之前主动颁布了一份安适通告,供给了姑且的修复要领。

而IOActive也暗示,在新固件颁布之前不会披露缝隙具体细节。

缝隙影响

安适人员在Shodan进行了搜索,找到了大量受影响的路由。

研究人员发明了约7000个易受打击的设备。

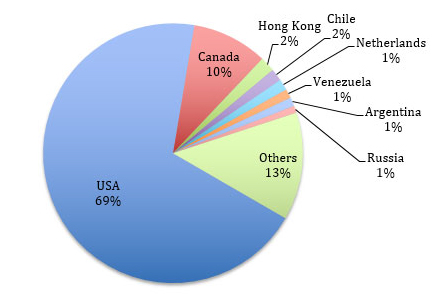

绝大大都设备(约69%)位于美国,其余的漫衍在全球,包孕加拿大(10%),香港(1.8%),智利(1.5%)和荷兰(1.4%)。委内瑞拉,阿根廷,俄罗斯,瑞典,挪威,中国,印度,英国,澳大利亚等其他国家国家,各占不到1%。

我们对约7000台设备进行了大量扫描,以确定受影响的型号。 别的,我们调解了扫描,查找那些会受到命令注入打击的设备。 我们操作路由器API来确定路由器是否使用默认暗码。

功效发明约7000个袒露在互联网中的设备中有11%使用默认暗码,可能会遭黑客入侵。

安适建议

建议Linksys智能Wi-Fi用户们在有新的固件版本之前仔细阅读Linksys颁布的安适建议,包孕:

1. 启用自动更新。以便在Linksys颁布新固件版本时自动更新

2. 如果不用的话就把Wifi访客模式封锁

3. 变动默认打点员暗码

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/13251.html