8464缝隙分析和预警 8090安适门户

微软在2017年6月份的补丁中修补了一个快捷方法(CVE-2107-8464)的缝隙,通告称此缝隙被国家配景的网络打击所使用来实施打击,该缝隙也被称为震网三代,近日Metasploit上颁布了该缝隙的PoC。[ 本文系HanSight瀚思原创稿件,如需转载请注明来由!]

微软在2017年6月份的补丁中修补了一个快捷方法(CVE-2107-8464)的缝隙,通告称此缝隙被国家配景的网络打击所使用来实施打击,该缝隙也被称为“震网三代”,近日Metasploit上颁布了该缝隙的PoC。

该缝隙的道理同2010年美国和以色列入侵并粉碎伊朗核设施的震网步履中所使用的穿透核设施断绝网络的缝隙(CVE-2010-2568)非常类似,「它可以很容易的被黑客操作来打击根本设施、存放关键资料的核心断绝系统等」。

「当存在缝隙的电脑被插上生存有缝隙文件的U盘时,不需要特别操纵,缝隙打击措施就可以执行并完全控制用户的电脑系统」。

缝隙PoC演示:

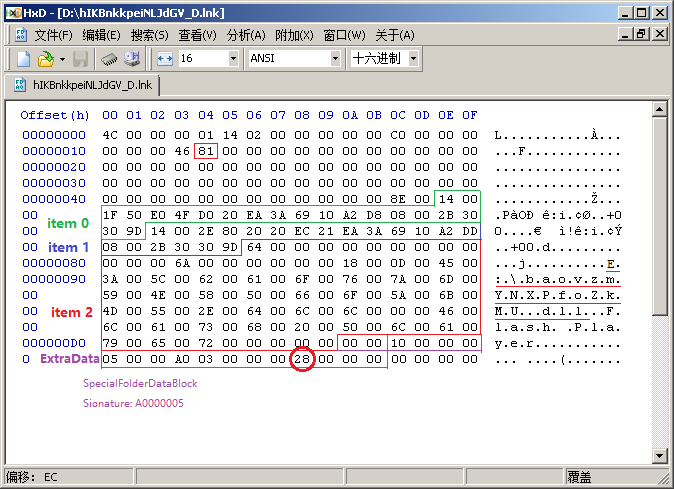

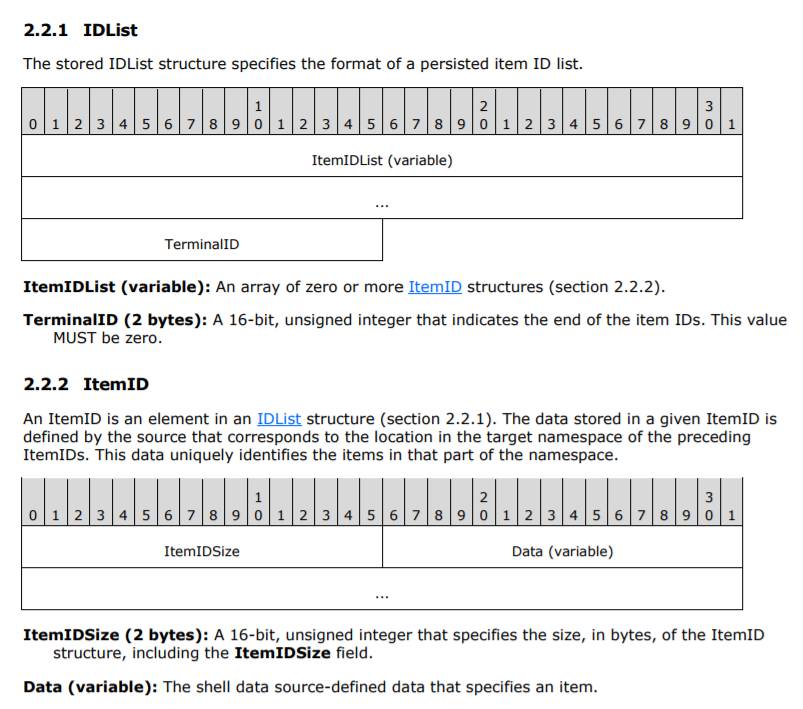

PoC的LNK文件格局如下图:

LNK文件格局如下图

一般包罗有Link文件头、LinkTargetIDList、LinkInfo、StringData和ExtraData。

PoC中涉及到的重要字段,后文会一一解释。

想要触发这个缝隙,LNK文件必需要有LinkTargetIDList和ExtraData两个Block。PoC文件格局图中第二行的数字81,代表的是LNK文件头的LinkFlags字段,81的含义是本LNK文件包罗有LinkTargetIDList,并且字符串使用的是Unicode编码。在LinkTargetIDList之后紧随着的就是ExtraData,本缝隙中使用的是SpecialFolderDataBlock。

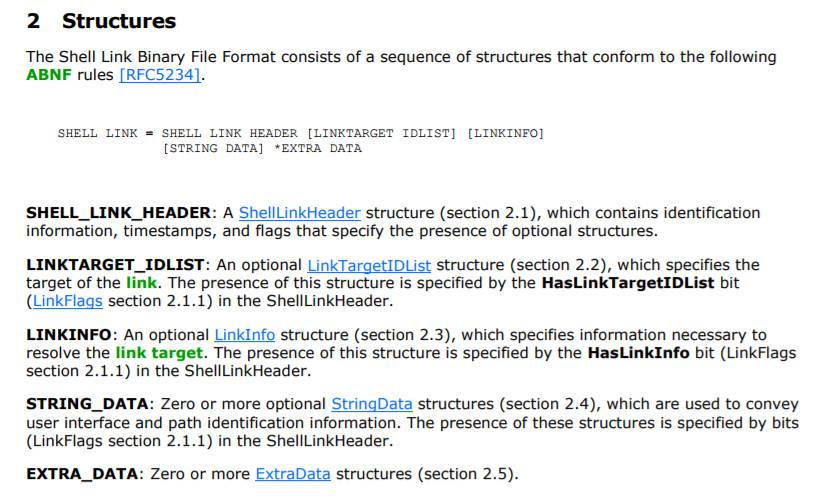

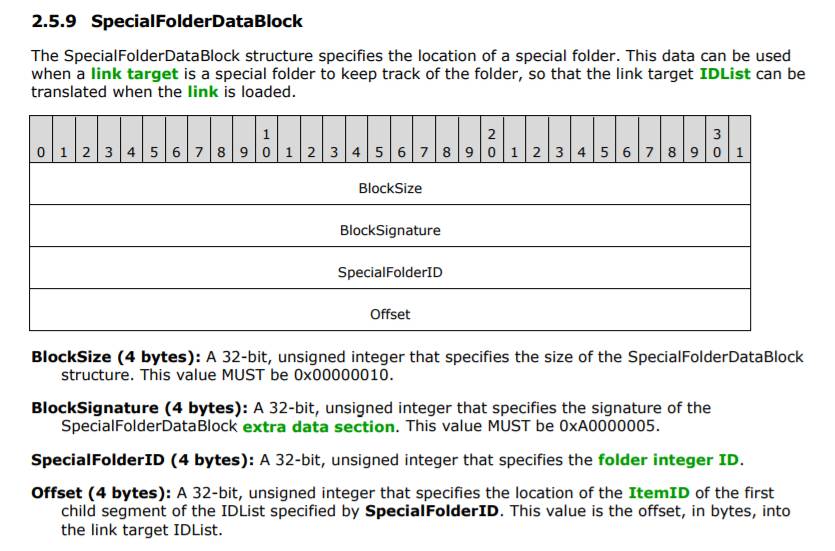

LinkTargetIDList格局如下图

本PoC中包罗有3个item,此中item 2含有触发缝隙后自动执行的恶意DLL文件路径:

PoC中IDListSize是0x8E,它有3个item,第一个item巨细是0×14,第二个item巨细也是0×14,第三个item巨细是0×64。

LinkTargetIDList中包罗的Item格局如下:

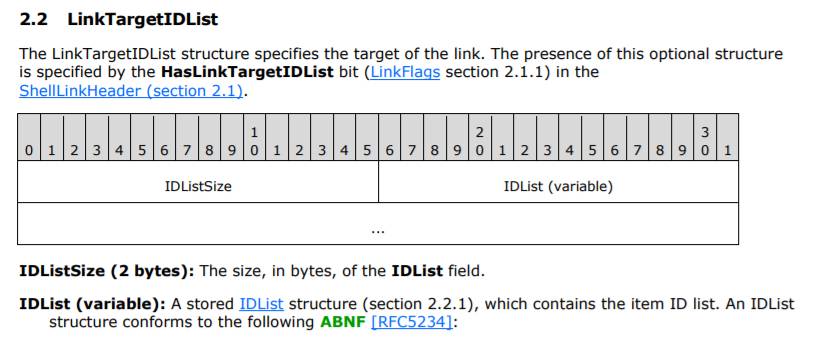

ExtraData格局如下图

本缝隙使用的是SpecialFolderDataBlock:

了解完文件格局后,缝隙道理不是很庞大:在解析完LinkTargetIDList后,会解析SpecialFolderDataBlock,解析SpecialFolderDataBlock过程中(CShellLink::_DecodeSpecialFolder)会按照此中的偏移(0×28)去找到前面的item 2,并将此中的DLLload进内存从而执行此中的DllMain。由于这个解析过程是在explorer.exe中实现的,所以对应的load进内存的恶意DLL也具有同样的高权限(一般是High)。

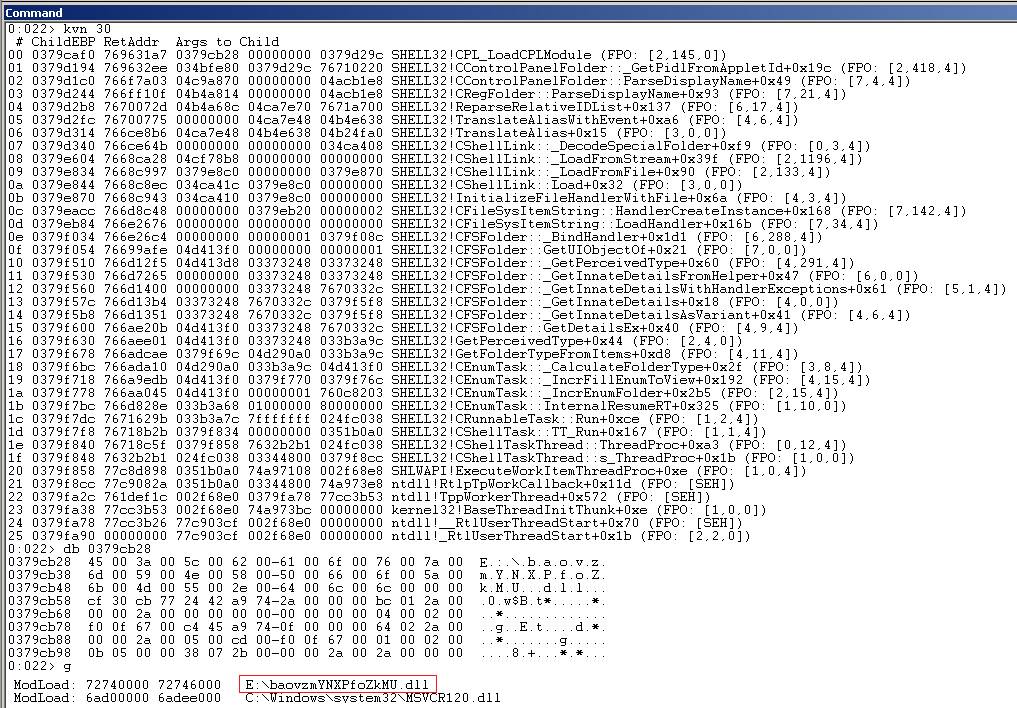

下图是PoC缝隙触发时的挪用栈,以及缝隙执行之后会load恶意DLL进内存:

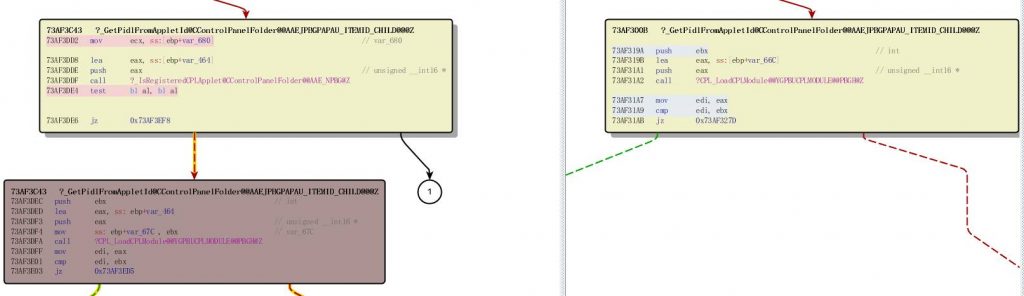

补丁比拟:

微软在补丁中,通过挪用_IsRegisteredCPLApplet函数对DLL路径进行校验,掉败就不会再挪用CPL_LoadCPLModule函数。

HanSight 解决方案

HanSight Enterprise通过主机日志关联分析,总结震网缝隙的共性,包孕U盘插拔行为和主机进程行为等,可以侦测此类问题,并孕育产生告警:

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/12841.html