windows攻防 入侵指定ip 操练思路。 8090安适门户

------------------------------------------------------本文来自:钊涣lofter

这两天搬场了,晚上太热了 也就没有那么早睡,无聊打开了电脑不知道做什么,暂时没有拉宽带,很自觉的打开了虚拟机。。想想正好没网 就操练下端口入侵的过程。于是克隆了个原虚拟机系统。

然后配置了下网关,两台虚拟机构成了局域网,第一台是192.168.80.129

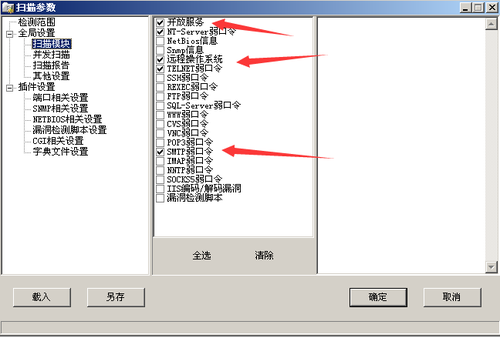

克隆的系统ip是 192.168.80.131。 OK互相ping的通了之后 我就开始了端口检测,就用第一台入侵第二台做测试吧。x-scan_gr扫了对方的端口,也就是 192.168.80.131的开放端口。

扫描完了之后,发明开了以下端口:135、139、445 由于我x-scan_gr 的暗码库配置过。打点员暗码很快被扫出来 ,如下图:

扫描出打点员账户是默认的administrator 暗码是:123

固然这个也是弱口令的,我们去拿指定ip也是看能不能扫到打点员暗码。拿不到也只能放弃了。

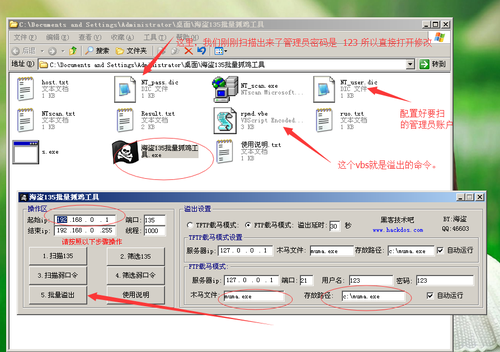

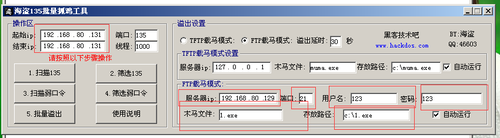

我之前做过139入侵的,那么查到了端口是 135 139 445 那么我此次就从135手动入侵演示一边吧。 首先想到入侵135端口,又是内网环境。我顿时就想到海盗135批量溢出工具。于是去尝尝。。

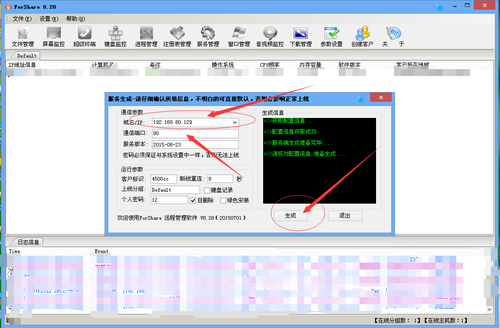

图片我简单的写了这款工具的描述,这款工具很老了,以前没有封135的时候我相信很多人都知道这一款工具。。 这款工具要搭建ftp环境进行传马。所以我筹备好了远控,和迷你ftp处事器。 远控配置固然是表里的ip而不是域名上线。远控上线的地点我填的是 192.168.80.129 上线端口80 测试上线告成、

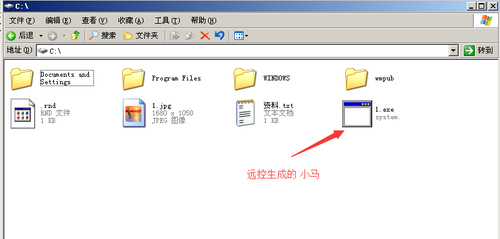

OK,配置生成了小马,我把它重定名为1.exe 放在了本身C盘的根目录,接下来就是要配置ftp环境,共享这个小马文件

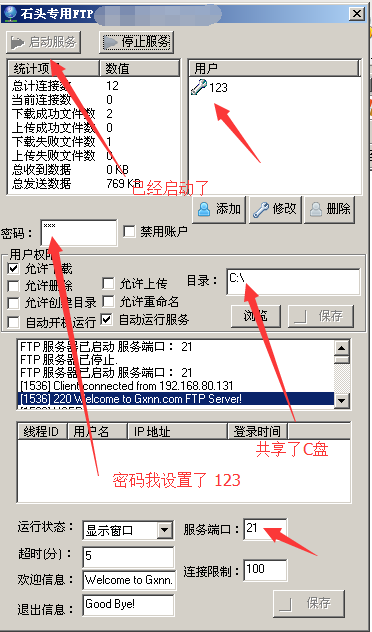

我随便找了一款ftp处事器。配置好了ftp环境:

配置了之后,本身打开ie浏览器,在地点栏访谒:(ftp://192.168.80.129) 测试连接告成,,输入暗码才华显示内容,我就不截图了,都是123。

然后我开始配置海盗135工具的ip、小马地点等。。

于是就测验考试自动溢出。。

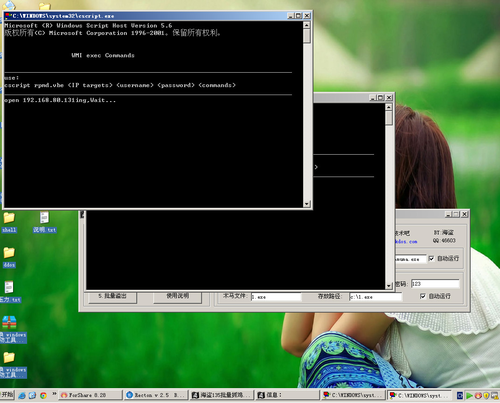

溢出结束:

我们检察一下本身的远控,是否有上线:

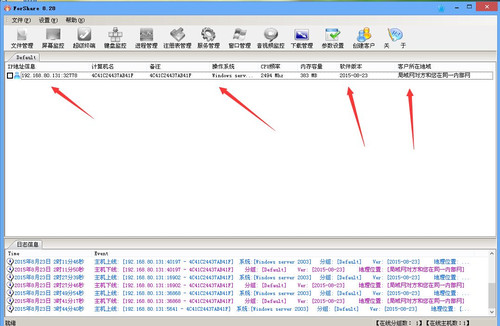

好的,不错。上线了 这就说明我们已经拿到了权限,我们来检察下192.168.80.131 这个被入侵的系统进程、:

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/12726.html