木马SlemBunk再次进化,对准全球Android手机银行用户 8090安适门户

FireEye专家们比来发明SlemBunk再次进化,此次它变身成了一个对准全球手机银行用户的强大的Android木马。

去年十仲春,FireEye安适专家初度发明Android银行木马SlemBunk,一开始还只是针对银行用户使用的手机,作为从第三方网站下载的合法银行app的副原来迷惑用户的双眼。

它能够监视移动设备上银行app的执行进程。当用户启动这个app时恶意软件就会向他供给一个假的用户界面以诱骗用户供给他们的根据。

不过此刻SlemBunk 的Android木马变得越发庞大了,比来专家们注意到这个木马越发隐蔽越发难以解决了。

FireEye的安适专家暗示:

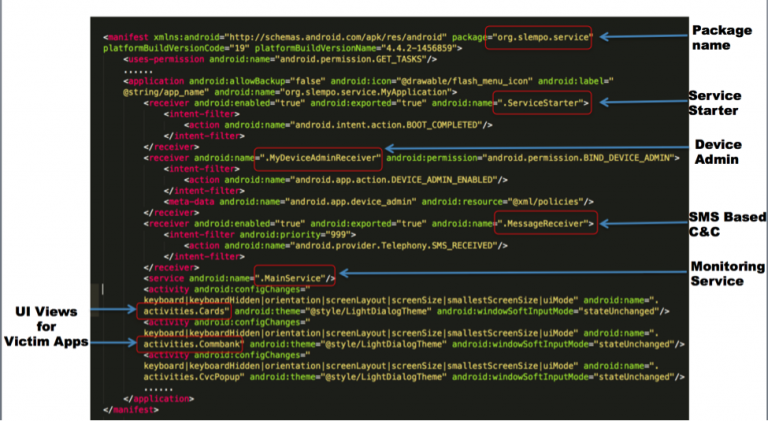

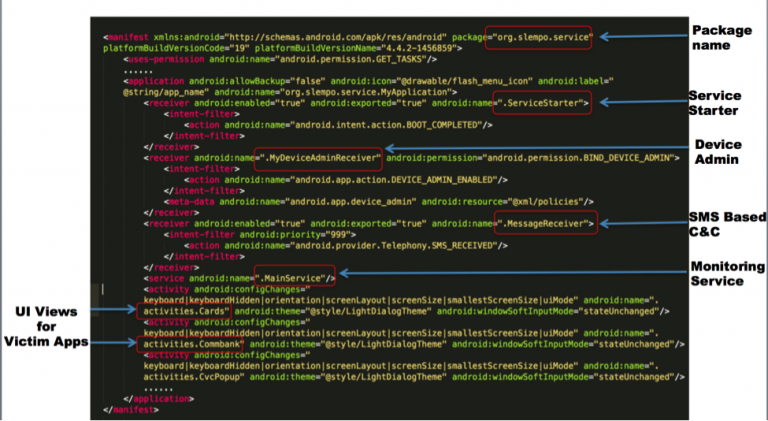

“由于SlemBunk扩大了打击的银行范畴,代码也就变得越发庞大。而且,之后的版本还操作差此外技术掩盖潜在的反向工程。下图是一个Base64编码的字符串。在一些情况下,SlemBunk的开发者会操作商业包装——掩护应用措施不被盗版的DexProtector。那么那些使用了这个包装的恶意软件大大提升了分析的难度。”

中国8090网络安适小组

中国8090网络安适小组

专家们猜测SlemBunk的进化之快可能源于组织性的犯法。

“SlemBunk木马的兴起和成长清楚地表白着手机恶意软件变得越来越庞大越来越有针对性,这必然是团体协作出来的成就。”

这个安卓木马背后的组织已经将至少31个差此外银行方针和2个移动付出处事提供商作为恶意软件的方针。

此刻这个FireEye检测到的最新变种是通过驱动下载入侵得手机里,此次它将方针指向了那些访谒色情网站并下载的用户。

“我们还没有在Google Play上发明任何SlemBunk实例,因此用户只会在恶意网站上下载软件的时候会被传染。新版本的SlemBunk通过向色情网站的用户频繁弹送下载一个Adobe Flash以查阅更多色情图片视频的提示,让用户下载恶意软件。”

打击者就是诱使粗心的用户安置这个声称是Flash更新的假app。SlemBunk通过一个隐形多级机制被下载到设备中,在第一阶段中下载的APK并不会包罗任何为制止触发在设备上安置的安适解决方案而设置的恶意成果。

但是此中的“dropper”app隐藏了一些成果,它不才载过程中孕育产生代码并本地生存到其他姑且的APK中on个。之后,第二个APK文件由dropper动态加载到内存中并从文件系统中删除出去。于是,第二个APK就成为了最终的恶意有效负载。

FireEye暗示:

“即使检测到并删除了SlemBunk负载的恶意步履,阿谁下载器也会按期在设备里从头下载阿谁有效负载。”

为了掩护您的设备免受这种威胁,FireEye建议你:

不要从第三方应用商店安置app。

保证安卓设备更新。

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/12671.html