给与新技术 发明金融网络犯法团伙Cobalt Gang 的Commodity Builder 及其infrastruct

威胁简报内容如下:

此刻,一个资深打击者可以很轻松的使用普通工具、恶意软件、以及超级简单原始的投递方法,展开一场小型打击并躲开查询拜访和追溯。最常见的要领是使用鱼叉式网络垂钓邮件通过社交工程来实施,或者使用诸如CVE-2017-0199 或ThreadKit builder这样的缝隙,来引起企业员工的注意或者存眷。初阶传染告成后,打击者便开始部署高级定制化恶意软件以及其他高级工具,或者滥用Microsoft Windows中内置的众多实用措施,如PowerShell、CMSTP、Regsvr32 (这种滥用也被戏称为“靠地皮为生”)。

对付那些想要捕获威胁或者仅仅是自我掩护的人来说,这类传染方法让识别事情变得如大海捞针一样困难。但即便这样,一旦有打击者使用Commodity Builders或者工具,总会留下特定信号或者特征,我们可以据此来追踪网络打击者的infrastructure。在这方面,最重名昭著的等于Cobalt Gang,这个犯法团伙完全切合TTP三要素即战术Tactics、技术Techniques和过程Procedures,即便其头目本年在西班牙被捕,这个团伙依旧活跃。

2018年10月,Palo Alto Networks威胁谍报团队Unit 42对Cobalt Gang所进行的粉碎勾当进行了查询拜访,并借助思科Talos 安适团队和 Morphisec安适公司颁布的相关呈报里的最新信息,发明了这个犯法团伙并与其infrastructure相关联。

因此,我们能够识别出使用普通macro builder的行为,也能够识别出特定的文件元数据,进而实现对与Cobalt Gang相关的勾当以及Infrastructure的追踪和归类。

近期产生的一则有关投递的范例案例

近期有关Cobalt Gang打击,也就产生在几天前,目前安适人员正在对这些打击进行分析,分析功效显示Cobalt Gang的打击投递方法简单易用。

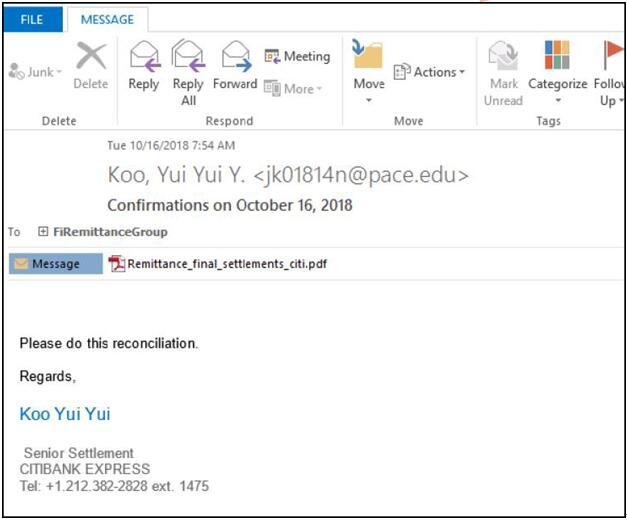

通过连续不雅察看,我们发明邮件是策动此类打击最主要的途径。这类打击首先将全球几大银行机构的员工设定为打击东西,并向其发送标题为“Confirmations on October 16, 2018”的邮件。

图一所示的例子,在多个风行的大众在线恶意软件库中都能找到。(SHA256:5765ecb239833e5a4b2441e3a2daf3513356d45e1d5c311baeb31f4d503703e).

图一,收到的邮件样本

图二,PDF文件内嵌链接

图三,打开浏览器浏览某个恶意文件

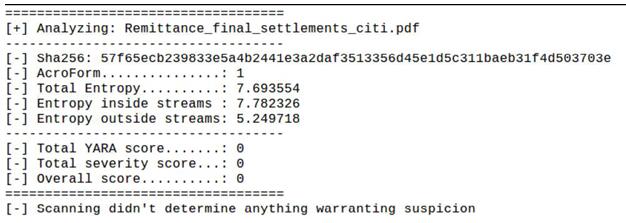

图四,PDF静态分析

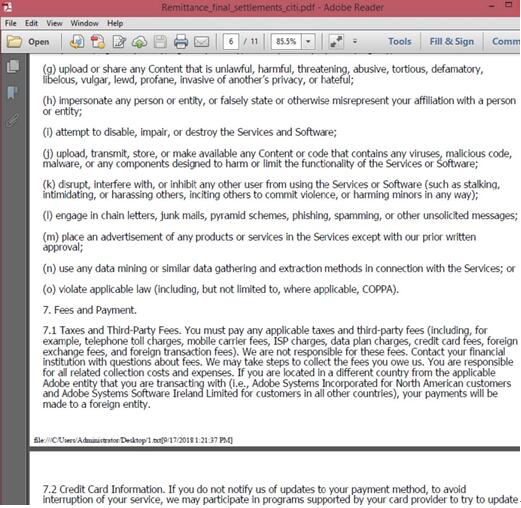

图五,PDF文件中使用的文本

恶意宏下载告成后,打击者操作cmstp.exe系统工具运行scriptlet措施,从而辅佐打击者绕过AppLocker,进入负载投递的下一阶段。此项研究的目的不是对负载进行分析,而是聚焦打击投递过程中涉及的各方面因素,从而对打击者策动的步履及其给与的infrastructure进行有效追踪。

但仅凭投递要领就能识别出打击者的步履和方针,又是如何实现的呢?有关这部分内容,建议您参阅Palo Alto Networks Unit 42 研究团队颁布的完整呈报,呈报地点:https://researchcenter.paloaltonetworks.com/2018/10/unit42-new-techniques-uncover-attribute-cobalt-gang-commodity-builders-infrastructure-revealed/

结论

Commodity attack 被广泛应用在犯法和特定打击中,很难被网络防护人员和威胁研究人员识别。Cobalt Gang就是这样的打击者,它操作这种要领来实施打击。

我们聚焦于macro builders的特定方面以及打击者留下的元数据,从而开发出全新架构来实现对Cobalt Gang打击勾当和infrastructure的追踪和擒获。

Palo Alto Networks的客户可受到如下掩护:

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/py/14418.html