1. url:https://www.qimingpian.cn/finosda/project/pinvestmen

1. url: https://www.qimingpian.cn/finosda/project/pinvestment

2. target:

3. 简单分析

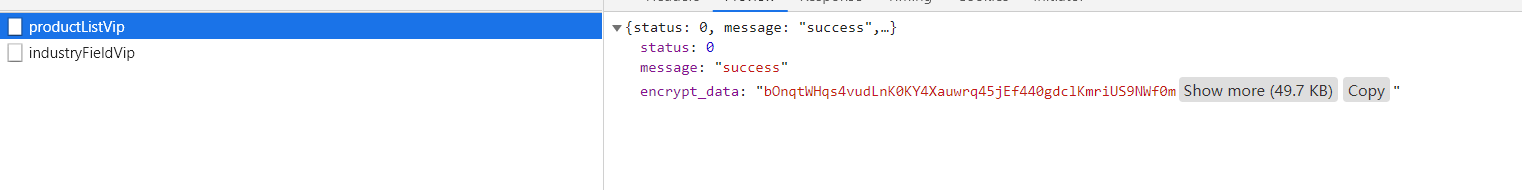

3.1 打开调试窗口,刷新页面,看看都有哪些请求,哪些跟所需数据有关。于是找到了如下:

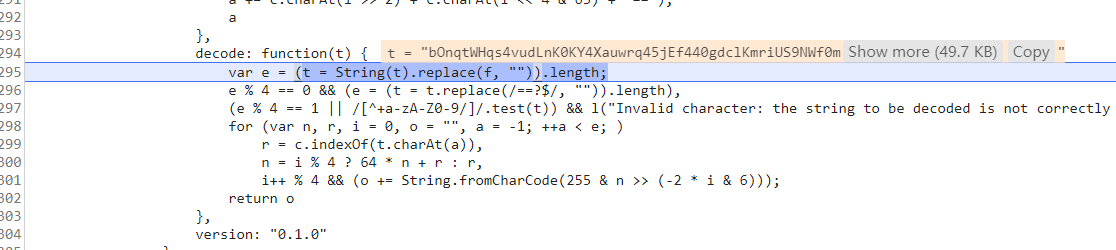

两个ajax请求,他们都有一个加密的参数 “encrypt_data”,初阶判断,这两个,或者此中一个就是我们需要的数据。为什么?猜的。

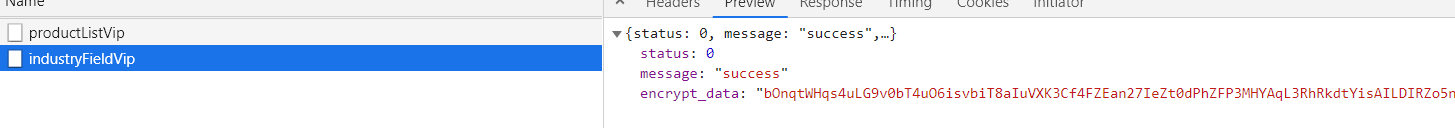

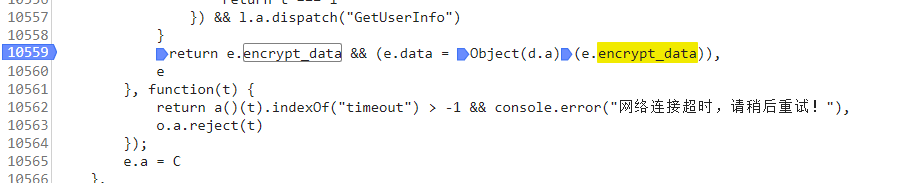

3.2 用这个加密的参数去全局搜索,在一个名为“app****.js”的js文件中找到了几个匹配的处所。

在相近打上断点看看。

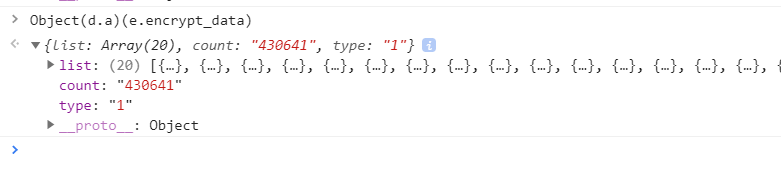

3.3 看到这里,,有点像我想要找的对象,把它拿出来到console中执行一下:

公然,就是它。下面,我们就看看它的解密过程。

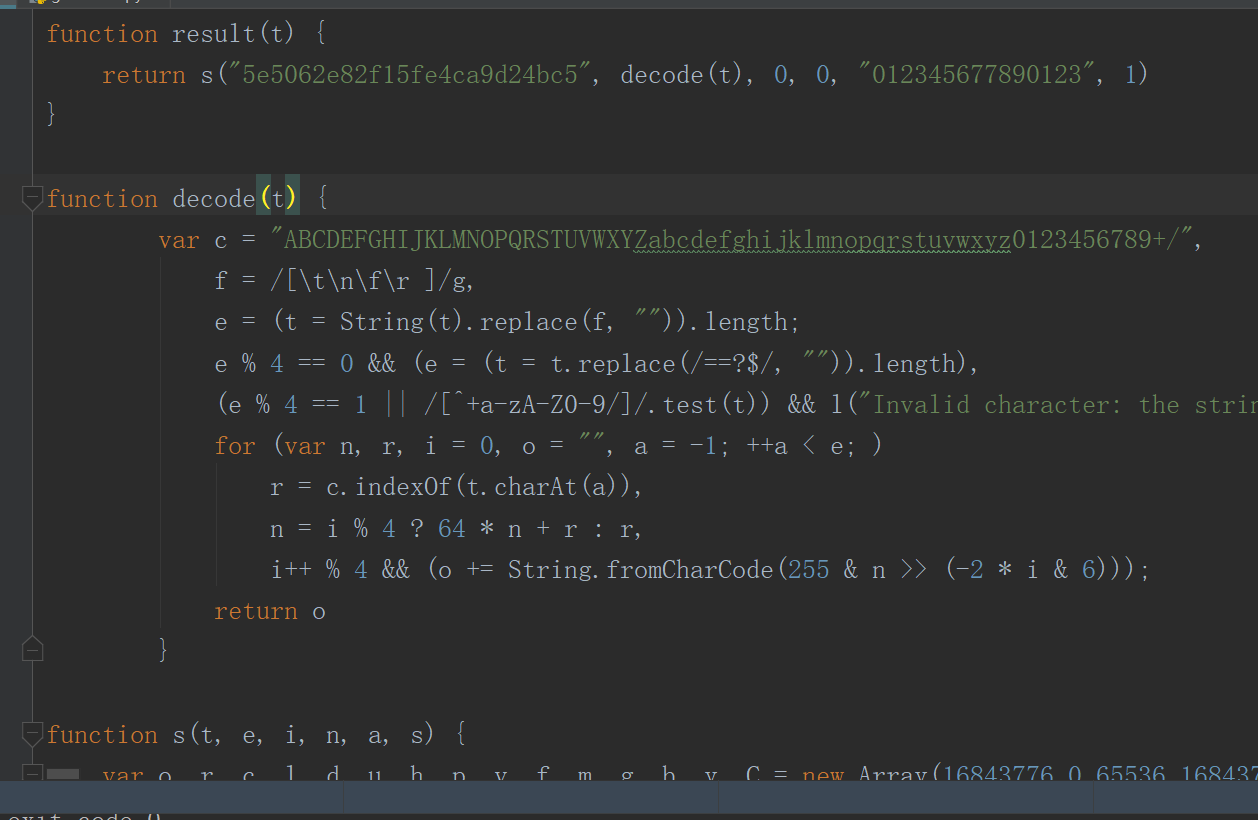

3.4 看看它用到了哪些函数:

3.5 将所需js函数提取出来,稍微措置惩罚惩罚下,生存到本地js文件中,如下:

一共就三个js函数:

3.6 使用execjs执行一下,代码:

import execjs import json encrypt_data = ‘**‘ with open(‘test.js‘) as f: js_encrypt = f.read() ctx = execjs.compile(js_encrypt) result = ctx.call(‘result‘,encrypt_data) print(result) json_data = json.loads(result) print(json_data)

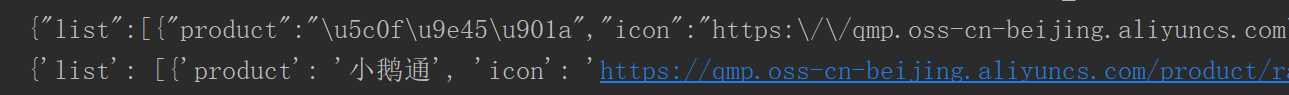

功效:

其实js加密的网站,不像我以前想象中那么庞大。但凡加密,不管从处事器端怎么传输过来,客户端想要能够正常浏览,肯定会把解密过程也给传过来。

js加密(三)企名片

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/33252.html

- 上一篇:要用到这个功能的时候

- 下一篇:于是执行端口映射命令

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)