故可以轻松地判断证书不合法

标签:

博客搬场: https道理总结比来在公司项目的处事器上做一些内部接口,要求使用https,于是花时间研究了一波。我们熟知的http在传输时未对数据进行加密,在传输一些敏感信息时存在着不小的安适隐患。因此,https在http的根本上加上了SSL(Secure Sockets Layer)加密,以保障数据的安适传输。如今使用的TLS实际上是SSL的升级版本。具体有关https的观点可参考百科

https介绍

https的保障信息安适的机制,其实用一句话就能归纳综合:client与server通过非对称加密来协商一个对称秘钥,然后CS两端使用该对称秘钥来进行数据的加密解密,完成数据交互。所以数据传输时,实际上走的是对称加密。固然理解这句话前提,需要大白对称和非对称加密的道理,本文不做讨论。

道理表面SSL加密机制的大抵过程:

client发送请求

server返回证书

client验证并取出证书中的公钥

client生成随机数,并使用处事器公钥将其加密,把得到的密文发送给server

server使用私钥解密,得到随机数

两端各自通过随机数生成对称秘钥,协商完成

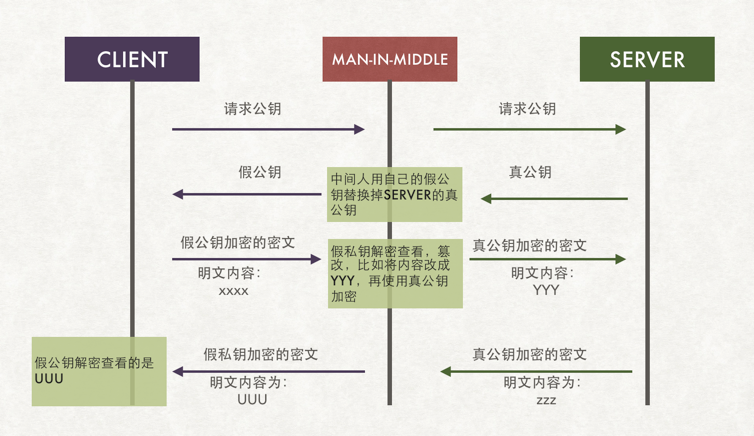

数字证书与数字签名在详细介绍握手环节之前,我想先说说数字数字证书的起因及道理,数字证书是整个SSL加密的核心与纽带。首先,在使用非对称加密传输之前,客户端需要获取处事器公钥,这里存在一种打击方法,即中间方使用本身的公钥替换处事器的公钥发送给客户端,再通过本身的私钥获取客户端传来的非对称加密内容,从而实现篡改以及窃听。为了便利理解,网上有一张图我直接拿来用了,如下所示。

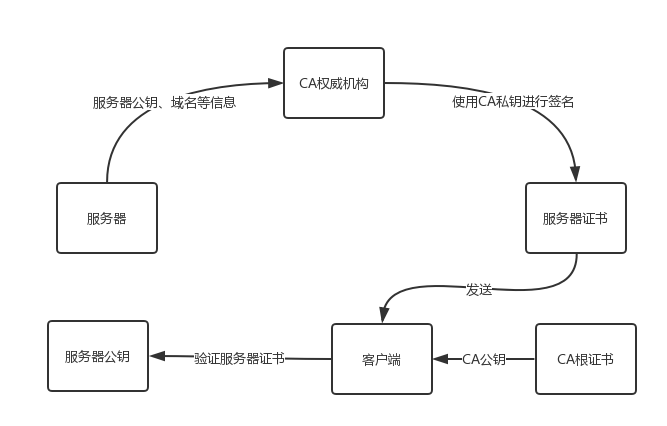

为了防备获取公钥过程遭到第三方的失包等之类的粉碎,于是便有了证书机制,下图为处事器证书的签署以及验证的大抵流程。

证书包罗三部分内容

证书内容(处事器公钥、处事器信息等)

加密算法(加密算法、哈希算法)

密文(使用哈希算法计算证书内容得到哈希摘要,再使用CA私钥加密该摘要即得到密文,该过程称为数字签名)

验证数字证书

客户端验证处事器证书时,需要获取到你的上一级CA证书,从而得到取CA公钥,使用CA公钥对证书中的密文解密得到哈希摘要,同时客户端使用同样的哈希算法对处事器证书内容计算得到另一个哈希摘要,若这两个摘要相等,则证明证书合法。

上述的哈希签名也称为数字指纹法,该要领的精髓在于,不异的明文通过哈希计算得到的摘要,必然是不异的,而只要两份明文只要有一丝丝区别,其对应的哈希值也是差此外。因此,若第三方替换了证书中的公钥,按照证书内容计算出的新的摘要必然与密文中的摘要有所差异的,故可以轻松地判断证书不同法。

疑问

(1)既然是使用上级CA证书来验证处事器证书,那如何证明上级CA证书的合法性?

这涉及到一个证书信任链的问题。上级证书通过更高一级的CA根证书来确定其合法性,这是一个递归向上的过程,直到最顶层根证书。顶层CA根证书是整个安适体系的根柢。

(2)前文提到的打击方法,只替换公钥显然是不行,那如果第三方把整个证书都替换本钱身的证书(因为CA机构可以给任何人签名,黑客也可以),这样的话客户真个验证是不是可以通过?

答案固然是否定的,很简单,因为证书内容里的处事器信息是独一的、不成复制的,例如域名,若替换整个证书,域名也会酿成黑客本身的域名,浏览器不会接受域名和请求内容不匹配的证书。好比说,浏览器请求了 baidu.com,,功效返回了个google.com的证书,毫无疑问会当即排除去。

保证了处事器公钥安适抵达客户端手中,后续的对话秘钥的协商便也能顺理成章地进行。因此https所给与的SSL机制是绝对安适的,几乎没有人能够破解。固然,有得必有掉,https花费的开销也远高于http。

SSL握手过程https握手道理图

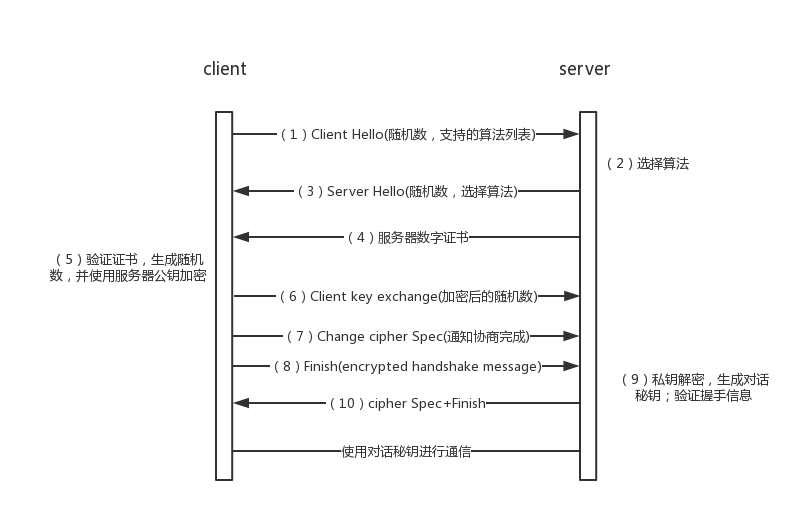

理解了上文所讲的证书机制,其实SSL加密机制也根基容易理解了,下面细究一下SSL握手过程,此处结合上方交互道理图进行分析

(1) Client Helllo。客户端发送首次请求,请求内容包罗版本信息,加密套件候选列表,压缩算法候选列表,随机数random_1,扩展字段等信息,以明文传输;

(2)处事器选择客户端撑持的加密套件、压缩算法、协议版本等,生成随机数random_2;

(3)处事器将上述算法以及随机数等发送给客户端;

(4)处事器发送处事器数字证书;

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/33175.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)