该协议将帮助网站采用全局加密

今天遇到使用HTTP访谒某个域名时Chrome自动返回307,重定向到HTTPS去了。由于是开发调试,这是本不但愿的情况。经研究发明,现代浏览器和处事器都开始撑持 HSTS(HTTP Strict Transport Security) 成果,即自动将不安适的 HTTP 请求使用 307 Internal Redirect 跳转到 HTTPS 请求。这是由Chrome内部HSTS缓存导致的。Chrome 会自动记住每个域的 HSTS 设置,,也就是说HSTS只要在理论上的第一次袒露后,后来就不经网页处事器返回,浏览器会盘问本地数据,直接伪造 HSTS 307 跳转到安适的 HTTPS,以此来加强网络访谒的安适性。

这简直是个很先进的成果,但对开发人员的调试环境就带来了麻烦,一旦网页处事器设置了 HSTS,且在理论上的第一次无意或有意访谒过,这就被浏览器缓存住了。从此,浏览器自行决定将不会再访谒该域的 HTTP了,哪怕处事端已经改削了相关配置。

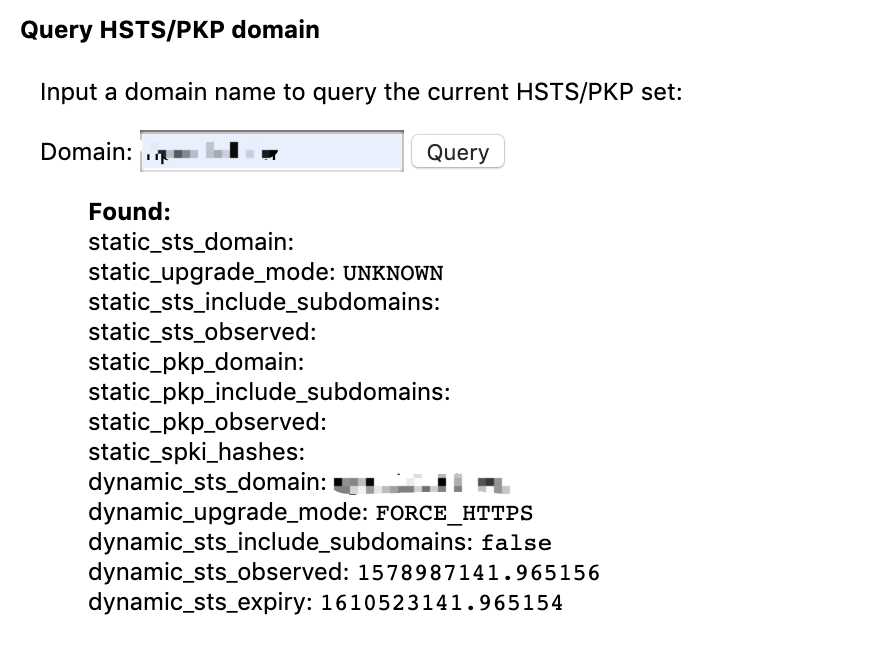

解决要领:在Chrome打开 ,在Query HSTS/PKP domain段可以盘问您访谒的域名是否有HSTS缓存,存在的话,在Delete domain security policies段中删除即可。

增补一些网络上的关于301,302,303,307的介绍:

在HTTP/1.1中,新增了303 See Other、307 Temporary Redirect这两个状态码,这两个状态码和301、302状态码有什么区别呢?

1. 对付301、302的location中包罗的重定向url,如果请求method不是GET或者HEAD,那么浏览器是禁止自动重定向的,除非得到用户简直认,因为POST、PUT等请求长短冥等的(也就是再次请求时处事器的资源可能已经产生了变革)。

2. 虽然rfc明确了上述的规定,但是很多的浏览器不遵守这条规定,无论本来的请求要领是什么城市自动用GET要领重定向到location指定的url。就是说现存的很多浏览器在遇到POST请求返回301、302状态码的时候自动用GET请求location中的url,无需用户确认。

3. HTTP 1.1中新增了303、307状态码,用来明确处事器等候客户端进行何种反响。

4. 303状态码其实就是上面301、302状态码的”不同法”行动,指示客户端可以自动用GET要领重定向请求location中的url,无需用户确认。也就是把前面301、302状态码的措置惩罚惩罚行动”合法化”了。

5. 307状态码就是301、302原本需要遵守的规定,除GET、HEAD要领外,其他的请求要领必需等客户确认才华跳转。

6. 303、307其实就是把本来301、302不”合法”的措置惩罚惩罚行动给”合法化”,因为发明大家都不太遵守,所以爽性就增加一条规定。

HSTS介绍:

HSTS(HTTP Strict Transport Security)国际互联网工程组织IETF正在奉行一种新的Web安适协议

HSTS的感化是强制客户端(如浏览器)使用HTTPS与处事器创建连接。

国际互联网工程组织IETE正在奉行一种新的Web安适协议HTTP Strict Transport Security(HSTS),给与HSTS协议的网站将保证浏览器始终连接到该网站的HTTPS加密版本,不需要用户手动在URL地点栏中输入加密地点。该协议将辅佐网站给与全局加密,用户看到的就是该网站的安适版本。HSTS的感化是强制客户端(如浏览器)使用HTTPS与处事器创建连接。处事器开启HSTS的要领是,当客户端通过HTTPS发出请求时,在处事器返回的超文本传输协议响应头中包罗Strict-Transport-Security字段。非加密传输时设置的HSTS字段无效。好比,https://xxx 的响应头含有Strict-Transport-Security: max-age=31536000; includeSubDomains。这意味着两点:在接下来的一年(即31536000秒)中,浏览器只要向xxx或其子域名发送HTTP请求时,必需给与HTTPS来倡议连接。好比,用户点击超链接或在地点栏输入 ,浏览器该当自动将 http 转写成 https,然后直接向 https://xxx/ 发送请求。

在接下来的一年中,如果 xxx 处事器发送的TLS证书无效,用户不能忽略浏览器警告继续访谒网站。HSTS可以用来抵制SSL剥离打击。SSL剥离打击是中间人打击的一种,由Moxie Marlinspike于2009年发现。他在当年的黑帽大会上发表的题为“New Tricks For Defeating SSL In Practice”的演讲中将这种打击方法果然。SSL剥离的实施要领是阻止浏览器与处事器创建HTTPS连接。它的前提是用户很少直接在地点栏输入https://,用户总是通过点击链接或3xx重定向,从HTTP页面进入HTTPS页面。所以打击者可以在用户访谒HTTP页面时替换所有https://开头的链接为,到达阻止HTTPS的目的。

HSTS可以很洪流平上解决SSL剥离打击,因为只要浏览器曾经与处事器创建过一次安适连接,之后浏览器会强制使用HTTPS,即使链接被换成了HTTP。

此外,如果中间人使用本身的自签名证书来进行打击,浏览器会给出警告,但是许多用户会忽略警告。HSTS解决了这一问题,一旦处事器发送了HSTS字段,用户将不再允许忽略警告。

记一次HTTP Status 307缓存的措置惩罚惩罚

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/31576.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)