HTTPS 详解部分到此结束

HTTPS 详解一:附带最精美详尽的 HTTPS 道理图

HTTPS详解二:SSL / TLS 事情道理和详细握手过程

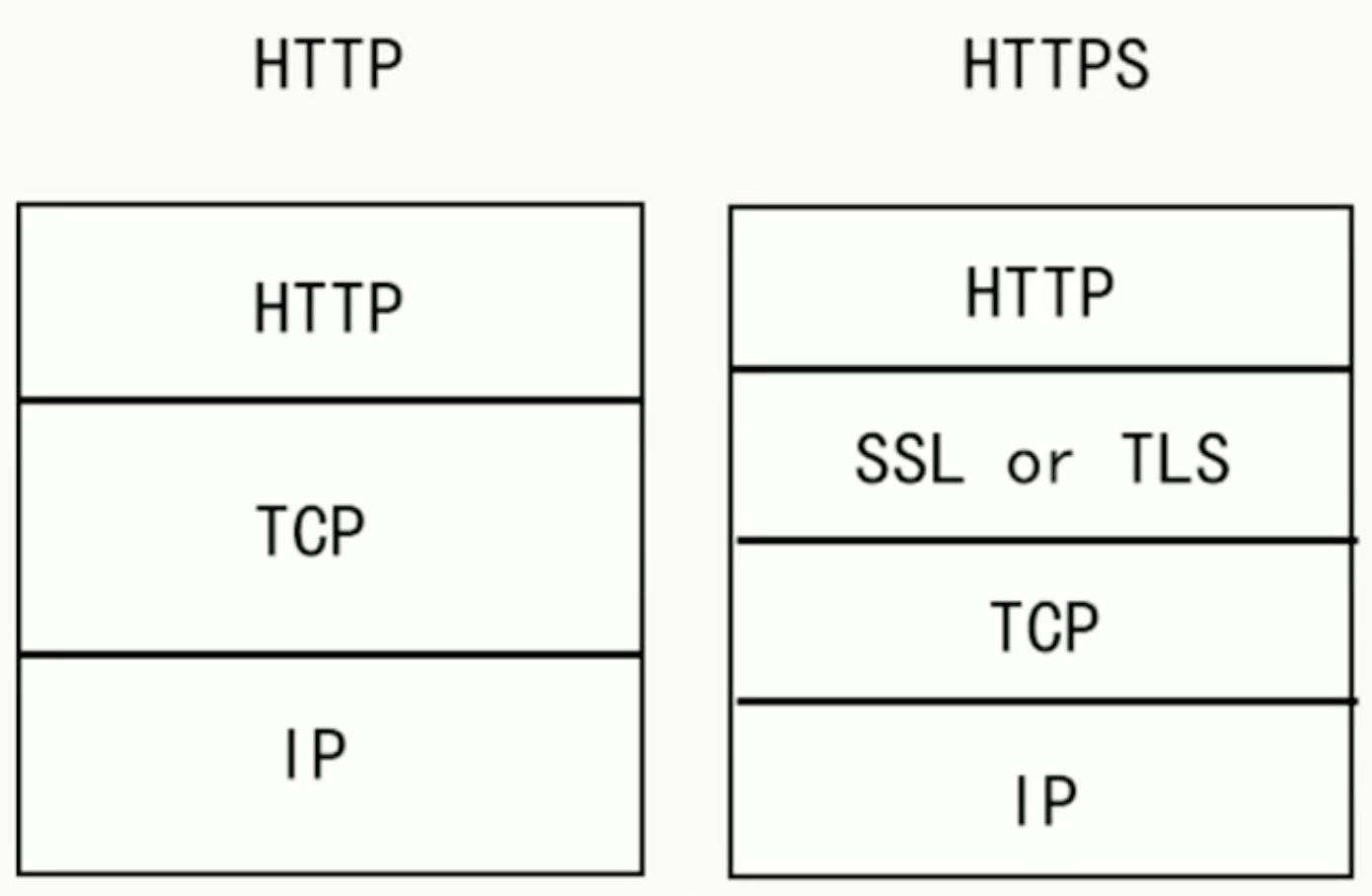

在上篇文章HTTPS详解一中,我已经为大家介绍了 HTTPS 的详细道理和通信流程,但总觉得少了点什么,应该是少了对安适层的针对性介绍,那么这篇文章就算是对HTTPS 详解一的增补吧。还记得这张图吧。

HTTPS 和 HTTP的区别

显然,HTTPS 对比 HTTP最大的差别就是多了一层 SSL (Secure Sockets Layer 安适套接层)或 TLS (Transport Layer Security 安适传输层协议)。有了这个安适层,就确保了互联网上通信双方的通信安适,那么这个安适层是怎么事情的,SSL / TLS 握手过程又是怎样的呢?本文将对这些问题一一解答。

1、SSL / TLS 以及 SSL / TLS 握手的观点SSL 和 TLS 协议可以为通信双方供给识别和认证通道,从而保证通信的机密性和数据完整性。TLS 协议是从Netscape SSL 3.0协议演变而来的,不过这两种协议并不兼容,SSL 已经被 TLS 代替,所以下文就以 SSL 指代安适层。 TLS 握手是启动 HTTPS 通信的过程,类似于 TCP 成立连接时的三次握手。 在 TLS 握手的过程中,通信双方交换动静以彼此验证,彼此确认,并确立它们所要使用的加密算法以及会话密钥 (用于对称加密的密钥)。可以说,TLS 握手是 HTTPS 通信的根本部分。

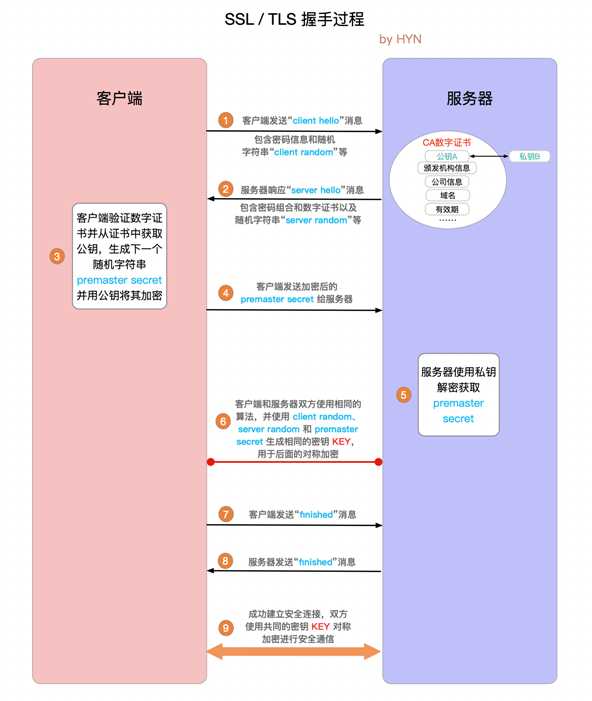

2、TLS 握手过程中产生了什么我们已经知道 TLS 握手的目的是成立安适连接,那么通信双方在这个过程中究竟干了什么呢?下面就是答案:

商定双方通信所使用的的 TLS 版本 (例如 TLS1.0, 1.2, 1.3等等);

确定双方所要使用的暗码组合;

客户端通过处事器的公钥和数字证书 (上篇文章已有介绍)上的数字签名验证处事真个身份;

生成会话密钥,该密钥将用于握手结束后的对称加密。

3、SSL / TLS 握手详细过程下面来看 TLS 握手的详细过程:

SSL / TLS 握手详细过程

"client hello"动静:客户端通过发送"client hello"动静向处事器倡议握手请求,该动静包罗了客户端所撑持的 TLS 版本和暗码组合以供处事器进行选择,还有一个"client random"随机字符串。

"server hello"动静:处事器发送"server hello"动静对客户端进行回应,该动静包罗了数字证书,处事器选择的暗码组合和"server random"随机字符串。

验证:客户端对处事器发来的证书进行验证,确保对方的合法身份,验证过程可以细化为以下几个法式:

查抄数字签名

验证证书链 (这个观点下面会进行说明)

查抄证书的有效期

查抄证书的撤回状态 (撤回代表证书已掉效)

"premaster secret"字符串:客户端向处事器发送另一个随机字符串"premaster secret (预主密钥)",这个字符串是颠末处事器的公钥加密过的,只有对应的私钥才华解密。

使用私钥:处事器使用私钥解密"premaster secret"。

生成共享密钥:客户端和处事器均使用 client random,server random 和 premaster secret,并通过不异的算法生成不异的共享密钥 KEY。

客户端就绪:客户端发送颠末共享密钥 KEY加密过的"finished"信号。

处事器就绪:处事器发送颠末共享密钥 KEY加密过的"finished"信号。

达成安适通信:握手完成,双方使用对称加密进行安适通信。

4、SSL / TLS 握手过程中的一些重要观点数字证书 (digital certificate):在非对称加密通信过程中,处事器需要将公钥发送给客户端,在这一过程中,公钥很可能会被第三方拦截并替换,然后这个第三方就可以冒充处事器与客户端进行通信,这就是传说中的“中间人打击”(man in the middle attack)。解决此问题的要领是通过受信任的第三方交换公钥,具体做法就是处事器不直接向客户端发送公钥,而是要求受信任的第三方,也就是证书认证机构 (Certificate Authority, 简称 CA)将公钥合并到数字证书中,然后处事器会把公钥连同证书一起发送给客户端,私钥则由处事器本身生存以确保安适。数字证书一般包罗以下内容:

证书所有者的公钥

证书所有者的专有名称

证书公布机构的专有名称

证书的有效起始日期

证书的过期日期

证书数据格局的版本号

序列号,这是证书公布机构为该证书分配的独一标识符

... ...

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30725.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)