这里不再继续深入

标签:

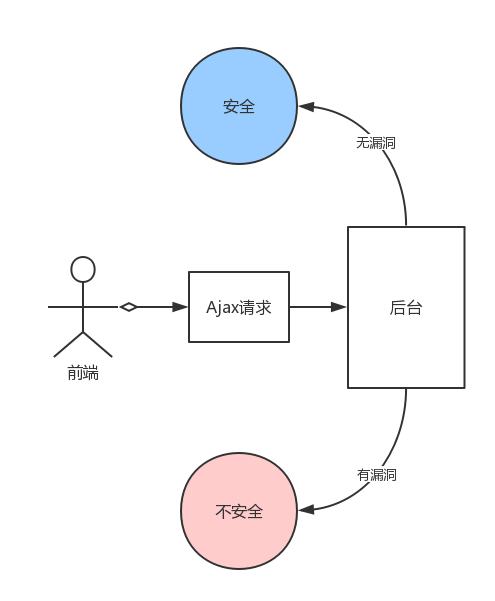

Ajax请求的安适 AJAX请求真的不安适么AJAX请求是否安适,由处事端(后台)决定

如果某个Web应用具备良好的安适性,那么再怎么用“不安适的AJAX”也削弱不了它的安适性,反之如果应用自己存在缝隙,不管用何种技术请求,它都是不安适的

为何会有这种说法?因为在Web应用中,客户端输入不成信是一个基来源根底则

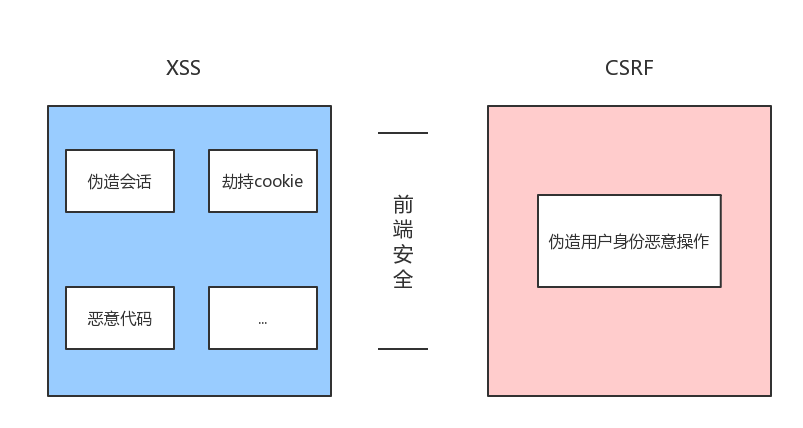

常见的几种Web前端安适问题 要知道AJAX请求是否安适,那么就得先知道Web前端中到底有那几种安适问题XSS(跨站脚本打击)(cross-site scripting)

伪造会话(基于XSS实现CSRF)

劫持cookie

恶意代码执行

CSRF(跨站请求伪造)(cross-site request forgery)

伪造用户身份操纵

SQL注入

如上,Web前端中的安适问题主要就是这几类(列举部分做分析),所以我们首先要分析AJAX与这几大类之前的关系

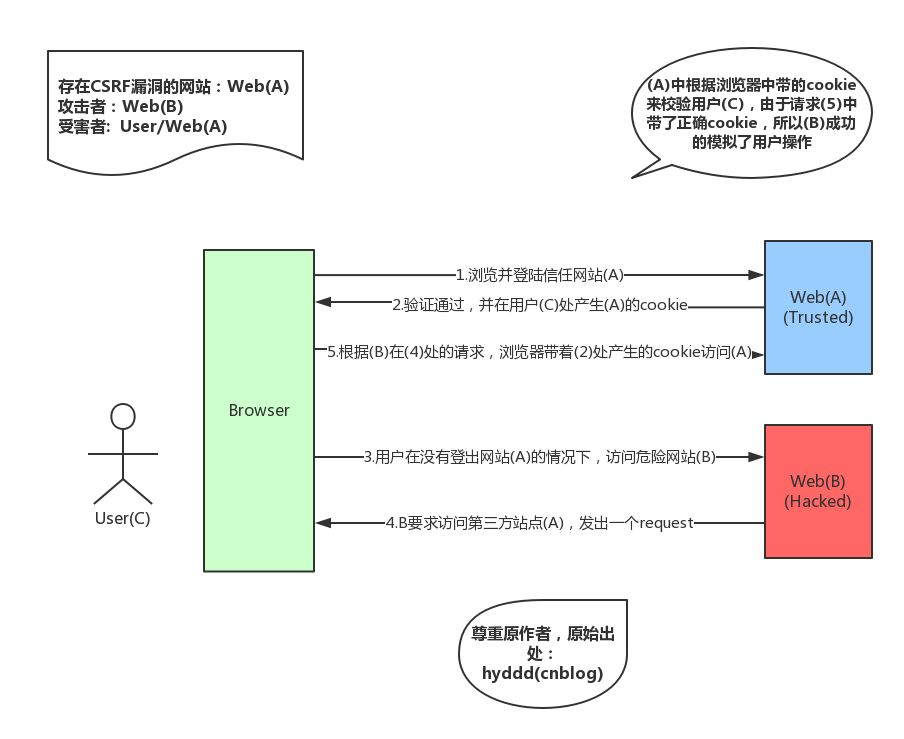

CSRF 简介CSRF,特征简单:冒用用户身份,进行恶意操纵

所以,我们看到关键条件是:

给与cookie 来进行用户校验

登陆受信任网站A,并在本地生成cookie

在不登出A的情况下,访谒危险网站B

一般在 (4) 处恶意网站 (B) 的打击手段如下(必需指向A的地点,否则无法带上cookie)

// 1.譬如在网站内的图片资源中潜入恶意的转账操纵 <img src=http://www.bank.example/transfer?toBankId=hello&amount=1000000 width='0' height='0'> // 2.构建恶意的隐藏表单,并通过脚本提交恶意请求 <iframe style="display: none;" name="csrf-frame"></iframe> <form method='POST' action='' target="csrf-frame" id="csrf-form"> <input type='hidden' name='toBankId' value='hello'> <input type='hidden' name='amount' value='1000000'> <input type='submit' value='submit'> </form> <script>document.getElementById("csrf-form").submit()</script>而且,从新到尾,打击网站都没有获取到过 cookie,都是通过浏览器间接实现(操作Web的cookie隐式身份验证机制),所以HttpOnly并不会影响这个打击

最后说下,几种常见的CSRF防御手段:

验证HTTP Referer字段(非常简单,但是鉴于客户端并不成信任,所以并不是很安适)

防备CSRF,查抄Referer字段简单直接,但是其完全依赖浏览器发送正确的Referer字段。

虽然http协议对此字段的内容有明确的规定,但并无法保证来访的浏览器的具体实现,亦无法保证浏览器没有安适缝隙影响到此字段。并且也存在打击者打击某些浏览器,篡改其Referer字段的可能。

在请求地点中添加token并验证

譬如post中,以参数的形式插手一个随机孕育产生的token

上文中,我们看到CSRF的前提是cookie验证用户身份,那么它与AJAX的关系大么?

我们先分析AJAX中带cookie验证的情况:

AJAX受到浏览器的同源计谋限制

AJAX默认无法请求跨域的接口

固然后台可以配置Access-Control-Allow-Origin:* 之类的允许所有的跨域请求

Ajax请求无法携带跨域cookie

如果强行开启withCredentials 必需处事端共同认证,无法用作打击

假设网站A已经允许了Access-Control-Allow-Origin: *,由于网站B与网站A是差别域名,所以存在跨域,按照同源计谋,请求时根柢就无法携带cookie,故而无法通过身份认证,,打击掉败…..

就算强行开启withCredentials,携带跨域cookie,但是由于处事端并不会单独配置网站B的跨域cookie(需配置Access-Control-Allow-Credentials: true,而且这时候不允许设置Allow-Origin: *),所以必定认证掉败。

可以看到,就算Access-Control-Allow-Origin: *允许所有来源的AJAX请求,跨域的cookie默认情况下仍然是无法携带的,无法CSRF

所以说,结论是:CSRF与AJAX无关

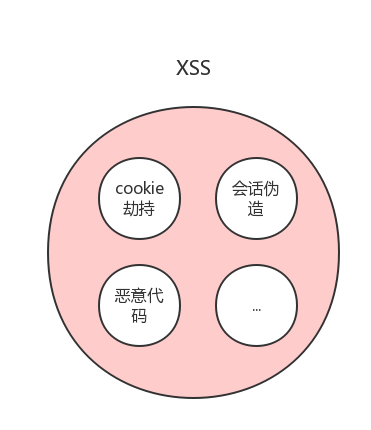

XSS简介XSS(cross-site scripting),看起来简写应该是css更合适。但是为了和层叠式样式表区分,就用XSS简写暗示

XSS的特征也可以归纳综合为:跨域脚本注入,打击者通过某种方法将恶意代码注入到网页上,让你后其他用户不雅观看到被注入的页面内容后会受到特定打击

对比CSRF,XSS囊括的内容更多,而且往往是多种打击形式组合而成,这里以前文中介绍的几种为例:

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30485.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)