webshell 这里已经把一句话告诉我们了

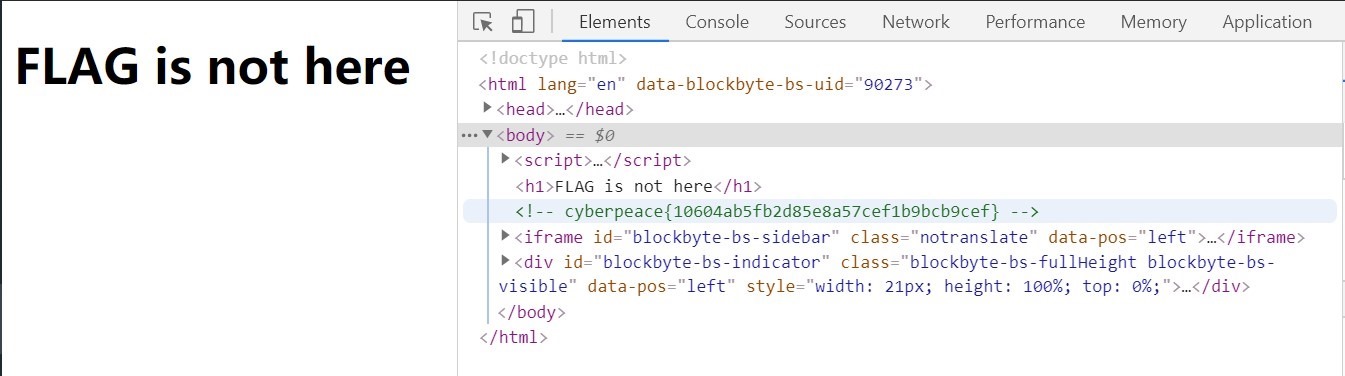

F12检察源码就可以得到flag。

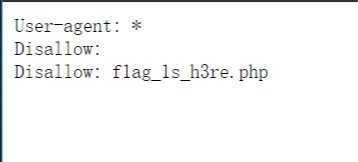

Robots

用御剑扫描后台,找到robots.txt

robots.txt的内容。

打开f1ag_1s_h3re.php就可以看到flag。

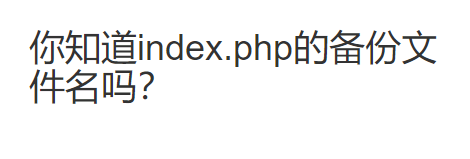

backup

标题问题提示

打开index.php.bak。

会下载一个文件,将后缀名改为txt就可以打开。

打开来是index.php的源码。

找到flag。

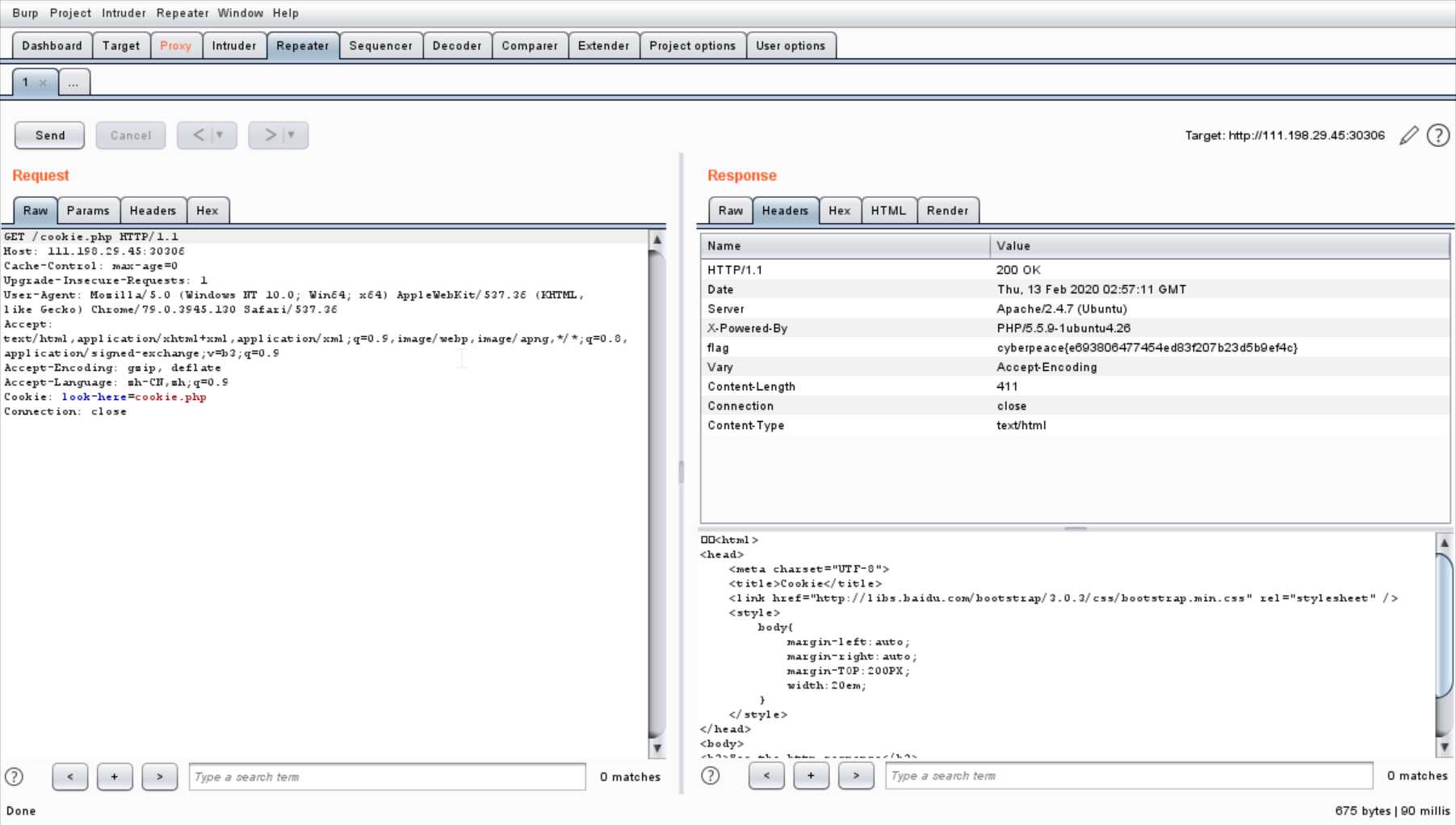

cookie

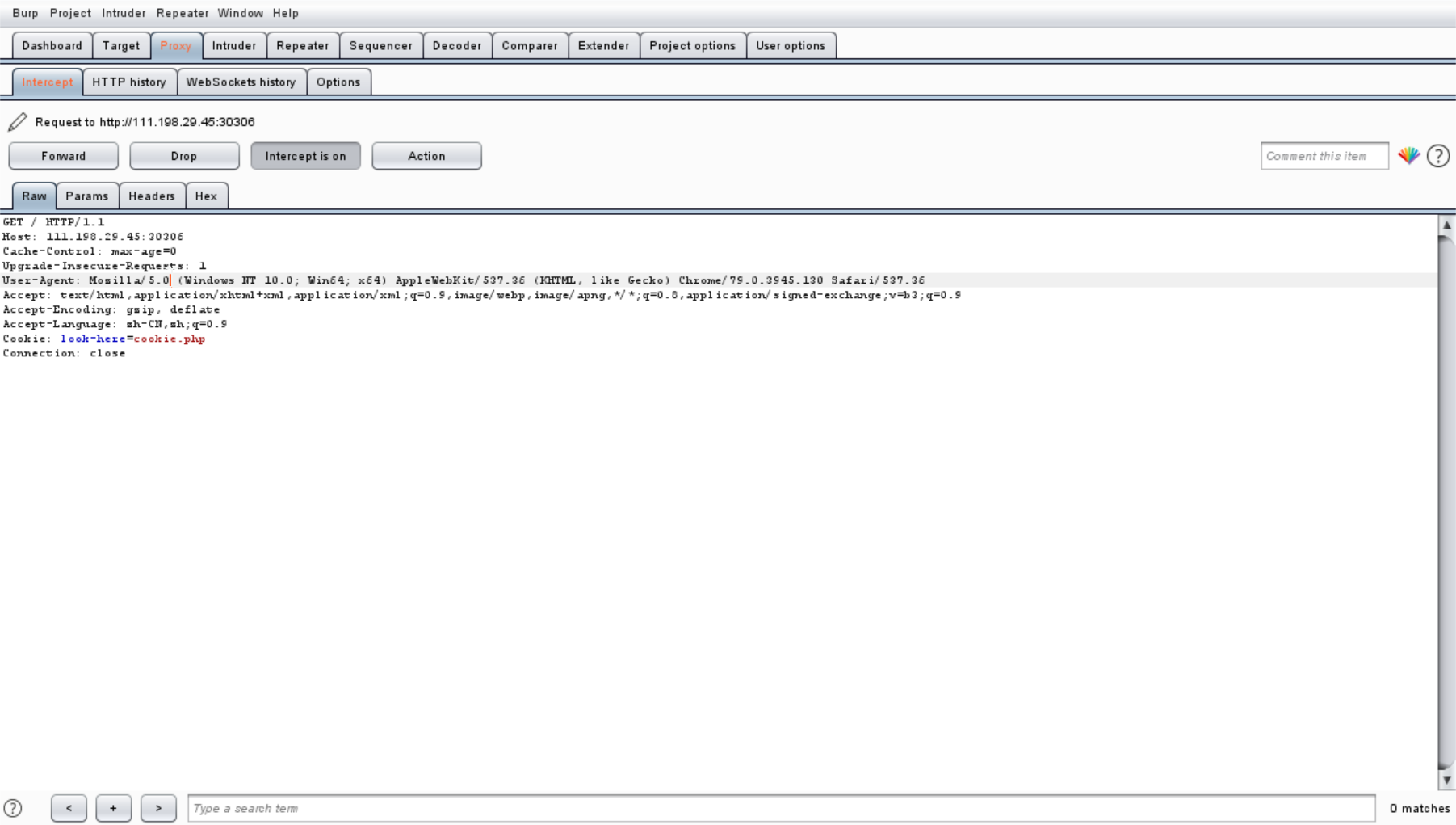

打开burpsuite抓包,检察cookie。

Cookie: look-here=cookie.php

打开cookie.php

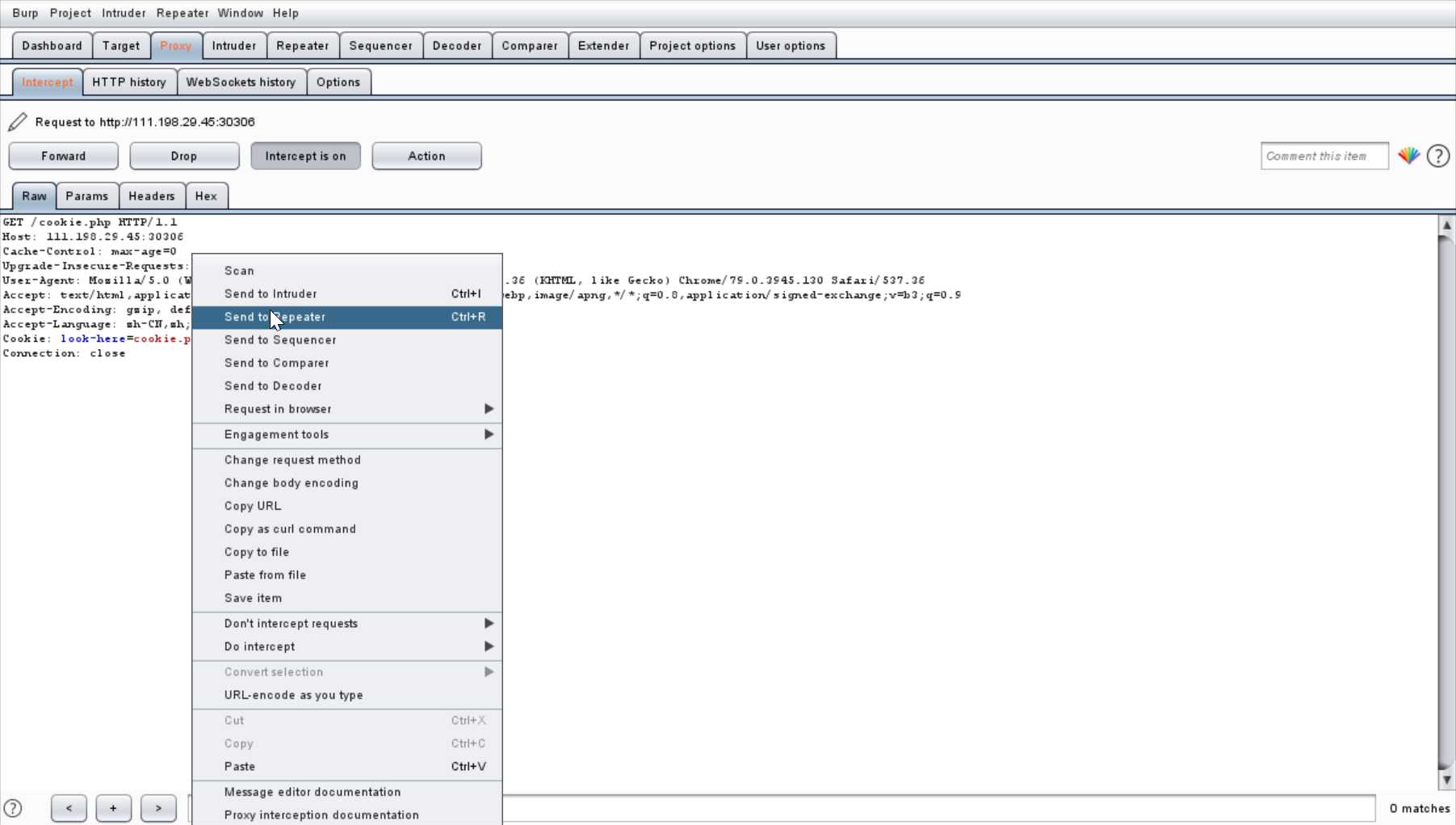

再次用burpsuite抓包,send to repeater。

在response里面看见flag。

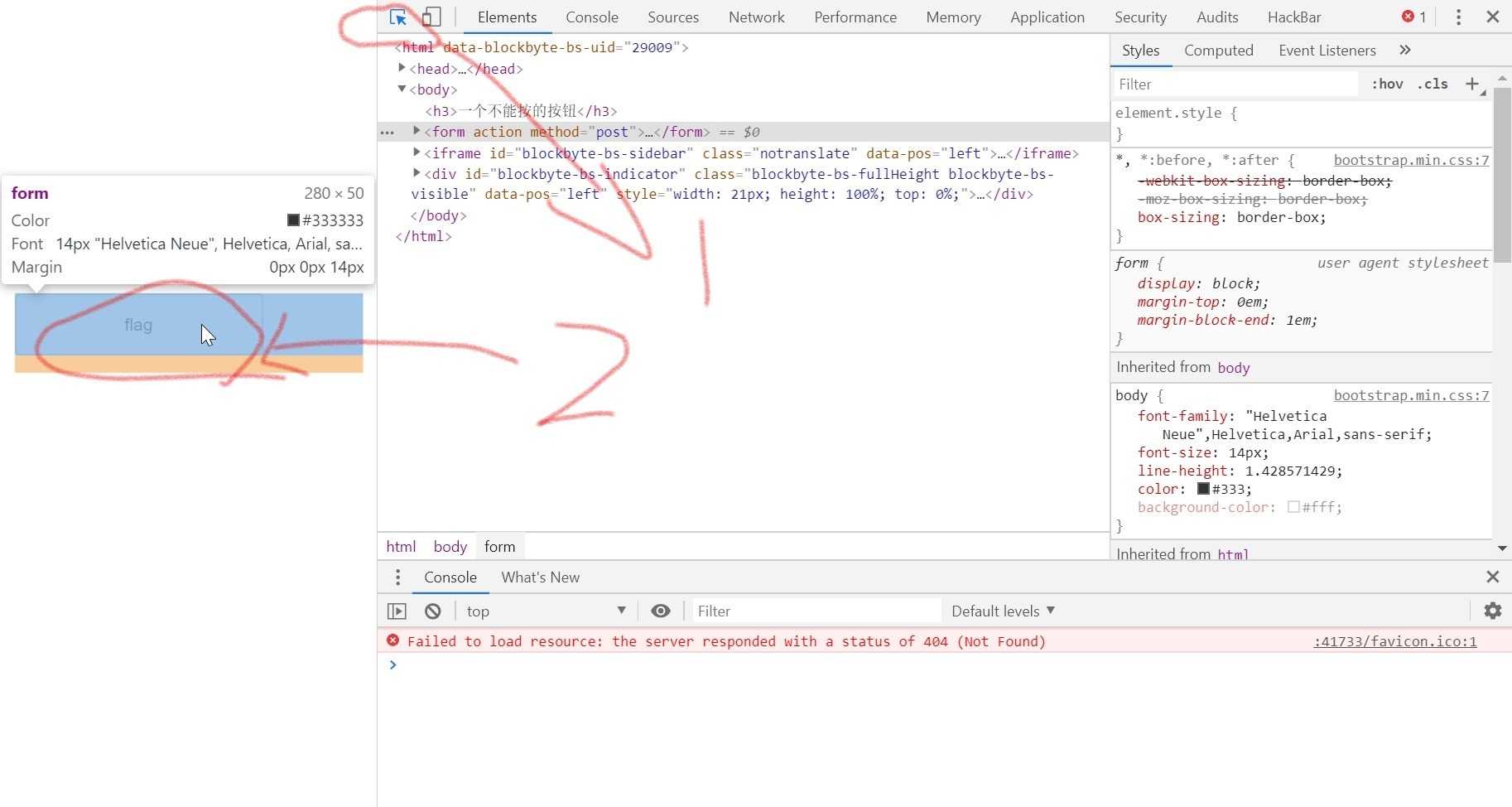

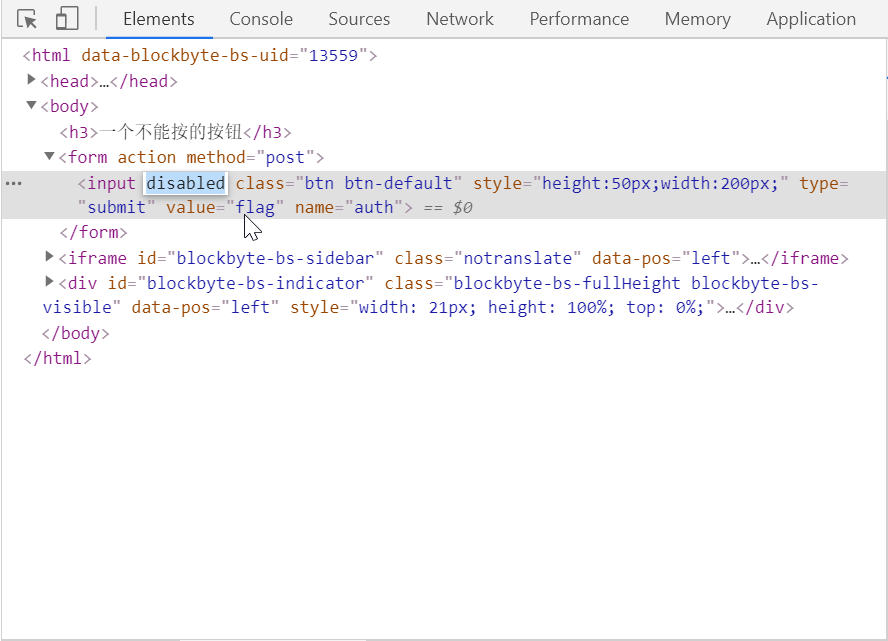

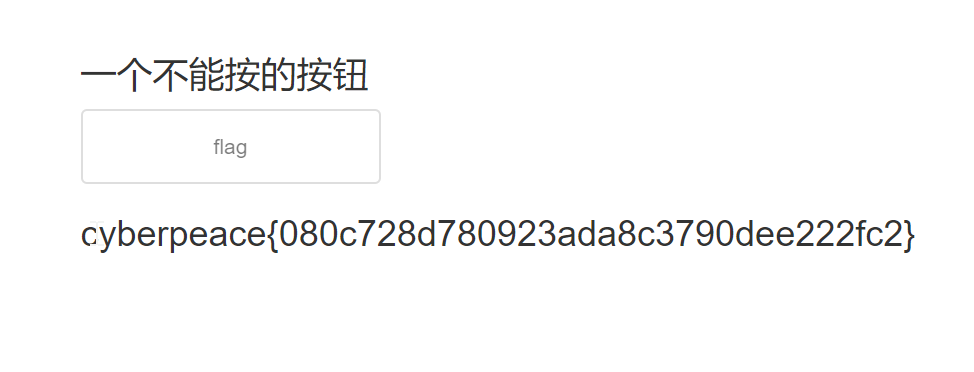

disabled_button

标题问题给了我们一个不能按的按钮。

应该是js。

f12点选择元素,再选择button。

删失disabled就可以点击了。

点击之后获得flag。

weak_auth

打开网页,,是一个登陆界面。

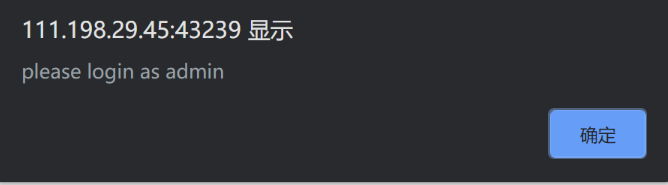

随便输入一用户名和暗码,提示用admin登陆。

用admin和随便一个暗码登陆,我写的是123456,没想到就这样解开了∑( 口 ||

实际上这道题可以用bp的intruder来爆破。

simple_php

打开网页是一段php代码。

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/web/30176.html

![[转]Node.js中package.json中^和~的区别 [转]Node.js中package.json中^和~的区别](/uploads/allimg/200519/054J34453_lit.png)