Zabbix日志监控之监控Windows用户登录

Zabbix监控Windows用户登录是通过对Windows日志的监控来实现。在登录审核失败或者登录成功时发出告警。

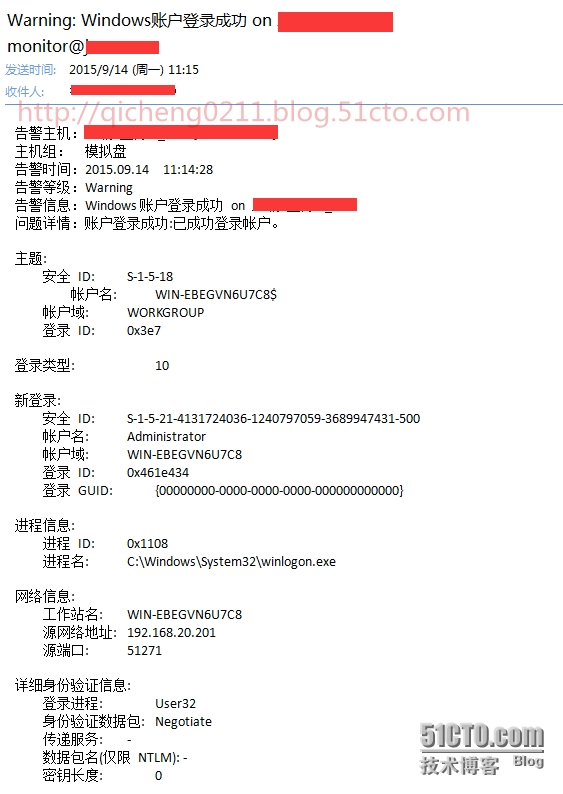

告警邮件示例:

下面给出监控思路和步骤:

一、分析登录日志

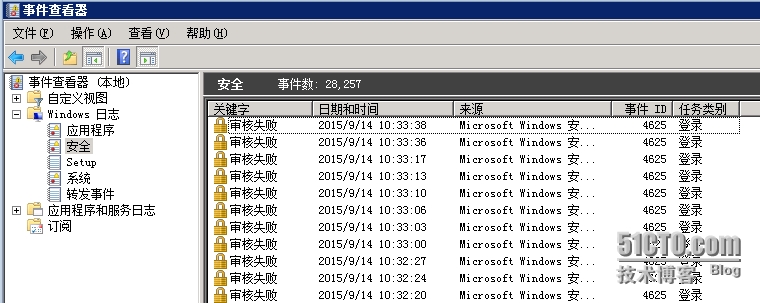

打开事件查看器,依次选择“Windows日志”->“安全”。

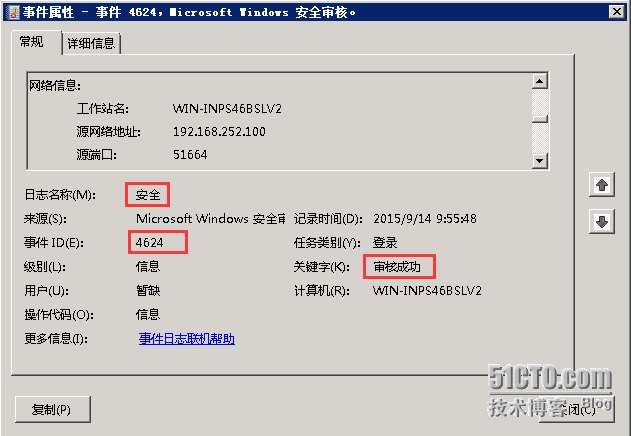

1、登录成功的日志

通常一个登录成功的日志有四条:

其中事件ID为4624的日志里包含登录账户名、登录源IP和端口等。

2、账户登录失败的日志

账户登录失败会产生一条事件ID为4625的日志,日志里也包含登录账户名、登录源IP和端口:

所以,对于“登录成功”我们只监控事件ID为4624的日志就可以了,对于“登录失败”监控事件ID为4625的日志。

二、创建监控项

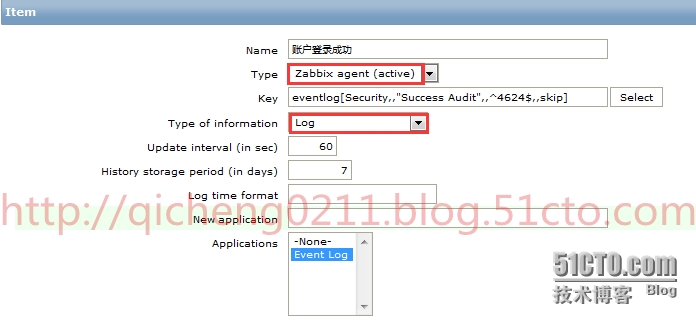

1、登录成功的监控项

监控项Name:账户登录成功

监控项Key填写如下:

eventlog[Security,,"Success Audit",,^4624$,,skip]需要注意:监控项类型选择Zabbix agent(active);数据类型选择Log;监控间隔60秒。

其中,,监控项Key的参数用大括号包裹、用逗号分隔,下面解释下各参数的含义:

参数一 Security:事件的日志名称。

参数三 "Success Audit":事件的severity。

参数五 ^4624$:这是一个正则表达式,匹配事件ID等于4624的日志。

参数七 skip:含义是不监控已产生的历史日志,如果省略skip,会监控出符合以上条件的历史日志信息。

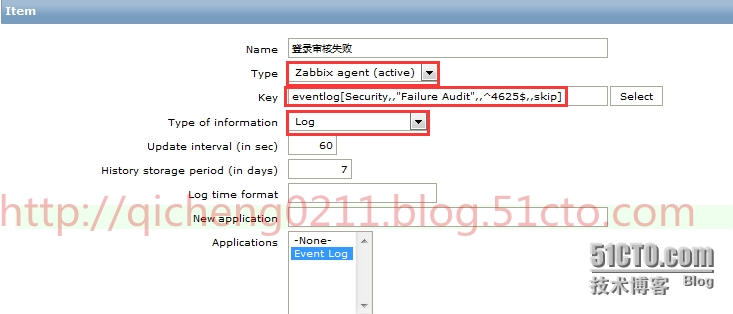

2、账户登录失败的监控项

监控项Name:登录审核失败

监控项Key填写如下:

eventlog[Security,,"Failure Audit",,^4625$,,skip]三、创建触发器

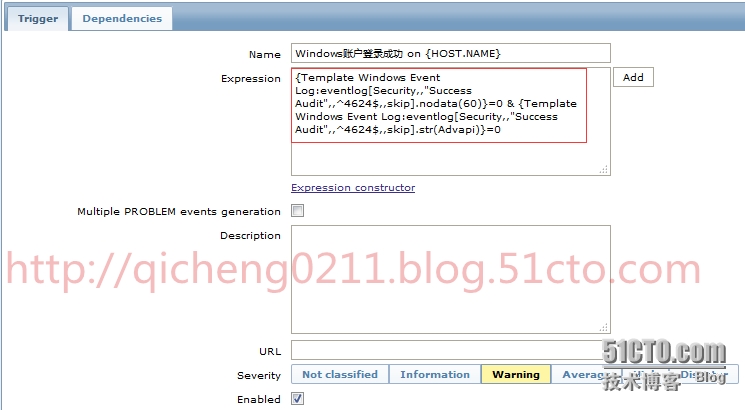

1、登录成功的触发器

触发器的表达式如下:

{Template Windows Event Log:eventlog[Security,,"Success Audit",,^4624$,,skip].nodata(60)}=0 & {Template Windows Event Log:eventlog[Security,,"Success Audit",,^4624$,,skip].str(Advapi)}=0表达式的含义为:如果在60秒内有监控到数据,并且监控内容不包含字符串"Advapi"则触发告警,如果60秒内没有新的数据了,则触发器恢复OK。简单点说就是,用户登录后触发器触发至少会持续60秒,如果用户不断的登录成功,间隔小于60秒,则触发器一直是problem状态。

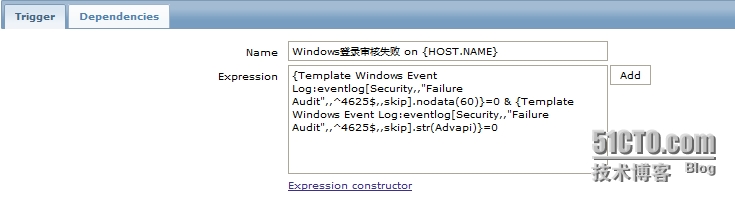

2、账户登录失败的触发器

触发器的表达式如下:

{Template Windows Event Log:eventlog[Security,,"Failure Audit",,^4625$,,skip].nodata(60)}=0 & {Template Windows Event Log:eventlog[Security,,"Failure Audit",,^4625$,,skip].str(Advapi)}=0表达式的含义为:如果在60秒内有监控到数据,并且监控内容不包含字符串"Advapi"则触发告警。如果60秒后没有新的数据了,则触发器恢复OK。

如果有人不断的恶意破解登录密码,你会发现触发器problem状态会一直存在。

监控项和触发器的介绍就这些了,模板在附件里,下载后改文件名Template Windows Event Log.xml。

Zabbix监控Windows日志之监控磁盘坏块:

Zabbix监控Linux日志之异常登录告警:

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/67420.html

- 上一篇:VS C#程序打包覆盖安装不能更新的解决方法

- 下一篇:c#配置文件的简单操作