那是你知道那个时间确定被入侵的时候用到

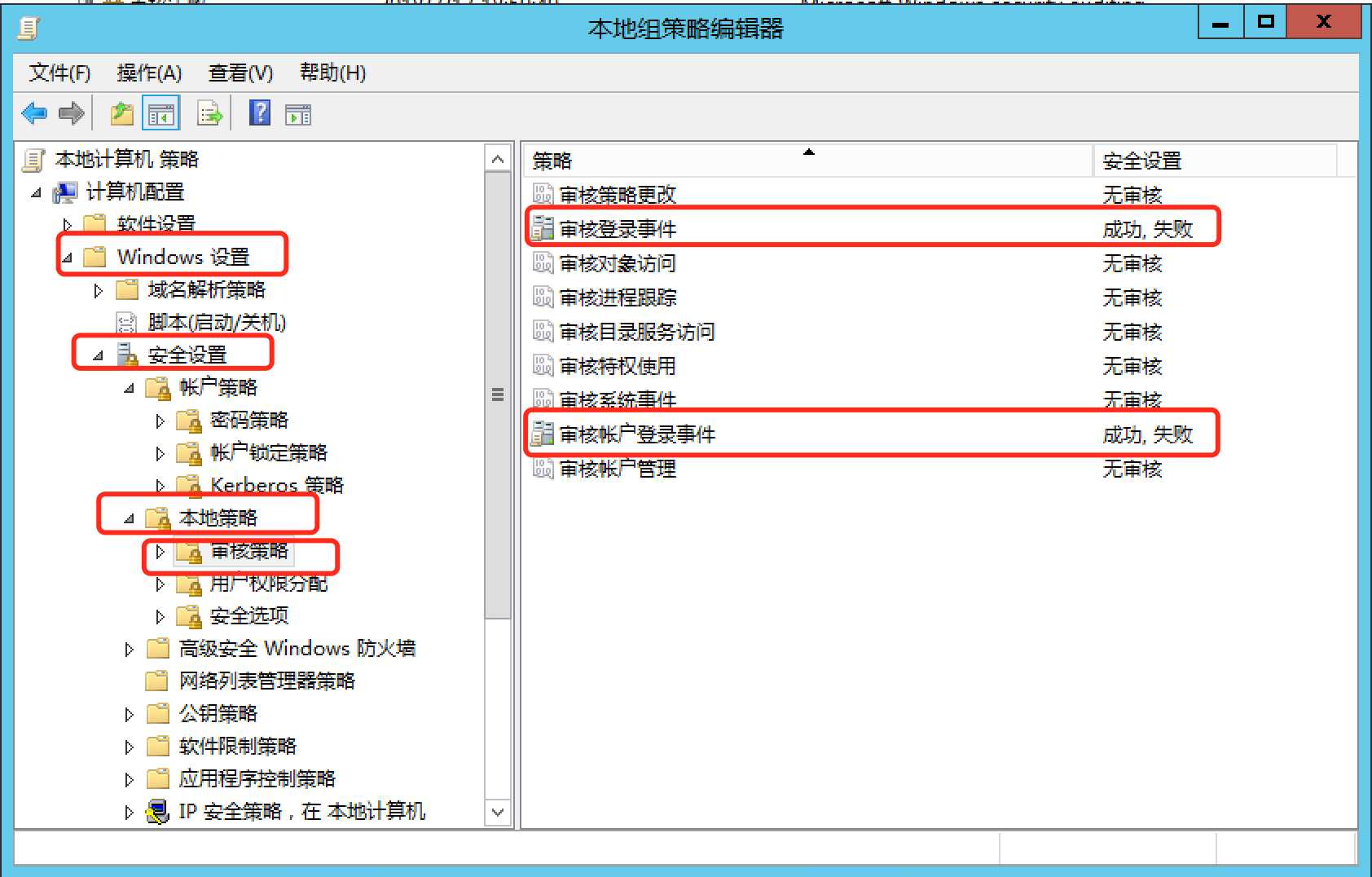

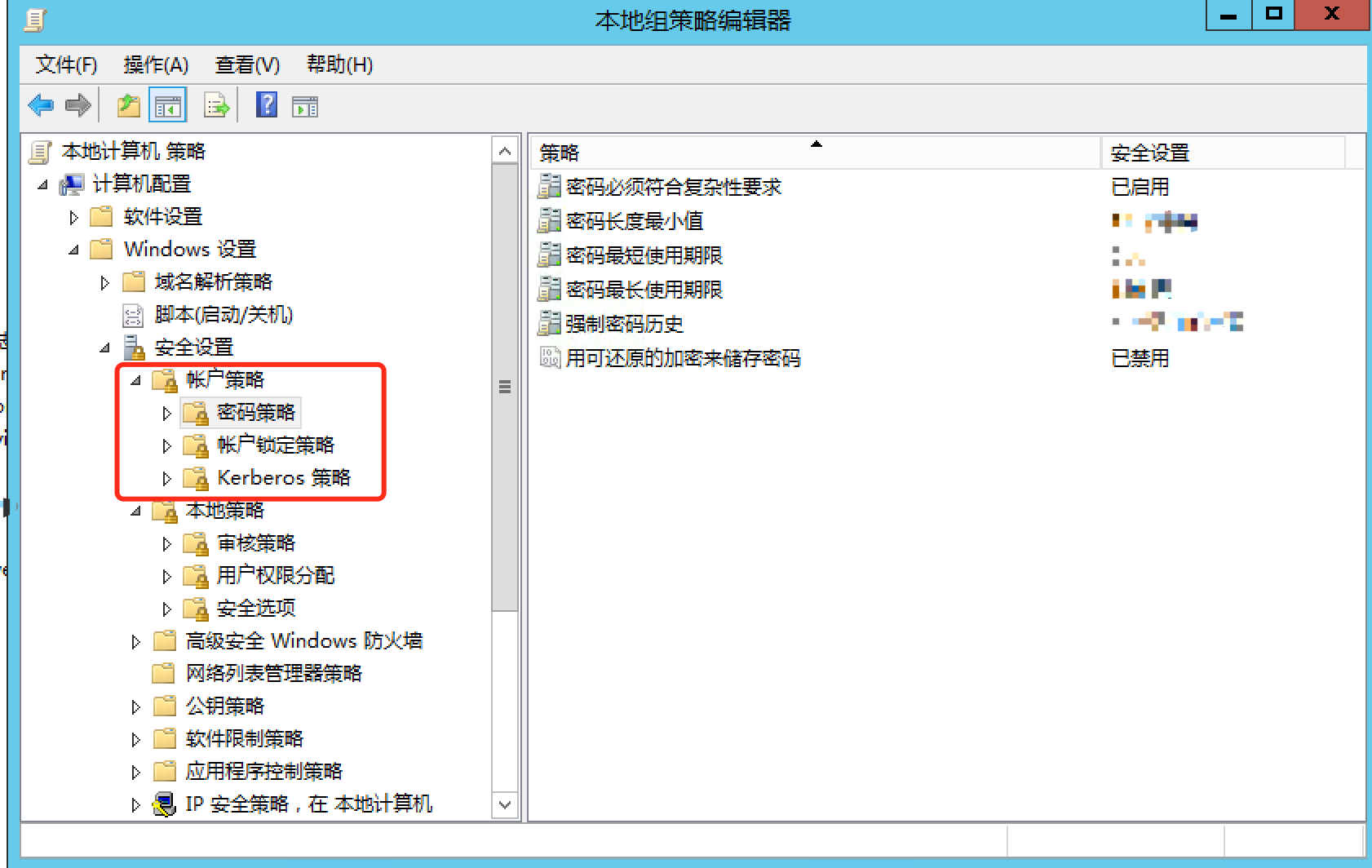

一、域控windows安适日志根基操纵

1、打开powershell或者cmd

1 #gpedit.msc

打开配置:

关于账户安适性的计谋配置在账户配置哪里

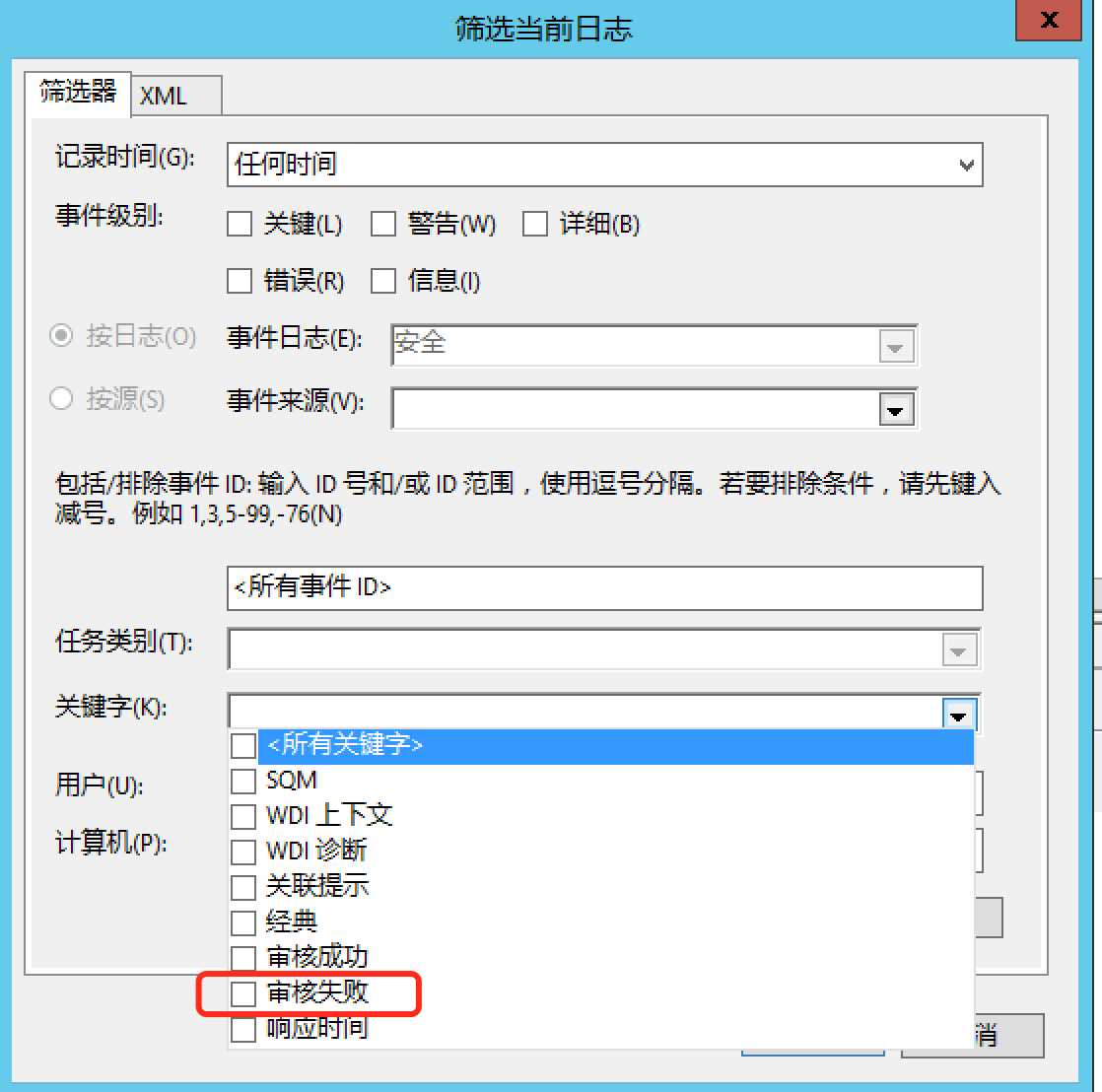

2、打开控制面板->系统与安适->事件检察器->windows日志->安适:

但愿这里配置的时间足够持久,以便于检察日志

选择筛选器,筛选这一条:

来检察这个是很常用的一个,固然审核告成也很有用,,那是你知道阿谁时间确定被入侵的时候用到。

2、场景分析:

2.1、域账号被锁定:

原因:可能是病毒、脚本、锁定账号名下的打算任务或者黑客打击爆破等行为导致。

追查思路:找到时间ID4740,这个是域账号被锁定的标识表记标帜,可以找到一些信息,运气好的话能定位到导致此问题的IP或者进程。至少可以确定准确的锁按时间,然后回溯之前的审计掉败的认证测验考试报文ID4625,找到源IP或者主机名。下一步再去排查相关的IP或者主机名。

#############################################################科普小常识#############################################################

@1、日志格局简介:

一般国内的都是中文版本的windows,所以不存在英文看不懂的问题,需要存眷下面几个字段(尤其是标红的):

(1)事件ID,固然这个是过滤条件4625

(2)关键字,审核告成还是掉败其实这个很多时候也是过滤条件(对应的英文Success和Failure)

(3)用户:很重要

(4)计算机名和说明

(5)账户名、账户域、登录ID和登录类型(登录类型后面会展开讲下)

(6)登录掉败的账户名、域(这些都要对照和锁定的是否一致)

(7)掉败原因:0xC0000064用户不存在,0xC000006A 暗码用户名不匹配(最常见的两个)

(8)进程信息、网络信息等

@2、登录类型简介:

type 2 交互式登录,本地或者KVM的

type3 网络登录 连接共享文件夹、共享打印机、IIS等。

type4 批措置惩罚惩罚登录 windows打算任务运行

type5 处事

type7 解锁登录 屏幕掩护解锁等解锁类登录

type8 网络明文 根基人生的IIS还有ADVapi

type9 新凭证 带有netonly的runas命令执行的时候

type10 长途交互 RDP 远控 长途协助等等

type11 缓存交互

#############################################################科普小常识#############################################################

2.2 得知本身某个时段被黑,盘问这个时段登录的账号

追查思路:找到对应时间的登录审计日志,追查源IP。此外检察这个IP登录账户后都做了啥

1 Get-History 盘问历史 2 Clear-History 清空历史 3 Invoke-History 运行历史记录中的一条命令 4 Add-History 增加命令到历史记录

#windows下netstat检察进程和端口以及连接情况:

netstat -ano | findstr "xxx"

tasklist | findstr "xxx"

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/file/34232.html