安全之防sql注入,xss攻击,CSRF攻击

sql注入

就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

如何防止:

1,php.ini中,设置magic_quotes_gpc = on,这个默认是off,如果它打开后将自动把用户提交对sql的查询进行转换。如果magic_quotes_gpc=Off,则使用addslashes()函数

2,htmlspecialchars(),将特殊字符转换为html,返回的是转换后的结果。详细参见(https://www.php.net/htmlspecialchars/)

参数1,string 类型,要转换的字符 参数2,转义方式 ,ENT_COMPAT、ENT_QUOTES、ENT_NOQUOTES 都没设置, 默认就是 ENT_COMPAT

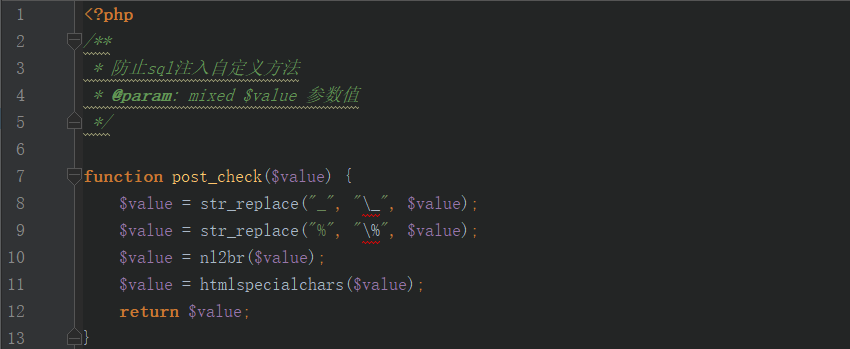

3,自定义方法

str_replace()函数,参数1是查找的字符,参数2是替换成的字符,参数3是原始字符串

nl2br()函数,在字符串中的每个新行(n)之前插入 HTML 换行符(<br> 或 <br />)。

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/SQL/22188.html