SQL注入靶机实例

打开靶机

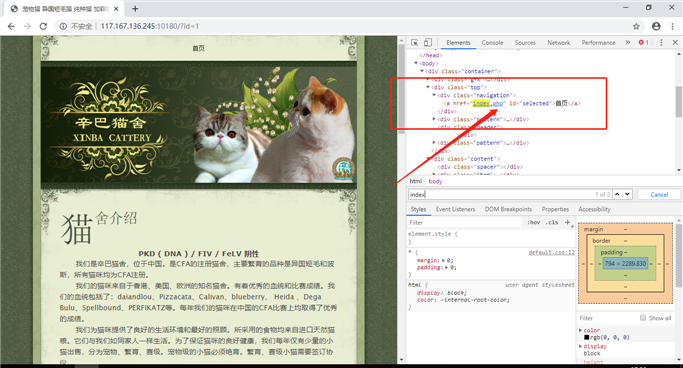

右键源代码 习惯搜一下index 发现php 大概率为MYSQL数据库

点击index.php后发现新建一个网页和之前的一样 结论这个index.php就是靶机

判断是否存在注入点

发现url上有id=1 又是MYSQL数据库 心中窃喜 就可以想到select * from [表] where id=[任何数字]

接下来把id=后改成0 1 看看有没有发现

果然有戏 发现跟原来界面相同 说明0 1被带到数据库中执行所以说存在注入点 接下来我们可以干活了

温馨提示: 本文由Jm博客推荐,转载请保留链接: https://www.jmwww.net/SQL/21778.html